このブログのタイトルが皆さんの関心を引くことを期待します。以前の私のブログ記事『ICSのサイバーセキュリティ:可視性、保護的措置、持続的な監視 - その繰り返し』では、産業用制御システムに対する脅威の環境が変化していることや、その高度化が常に進んでいることを説明し、可視性の確保、保護的措置の実施、継続的な監視の必要性が増していることをお伝えしました。

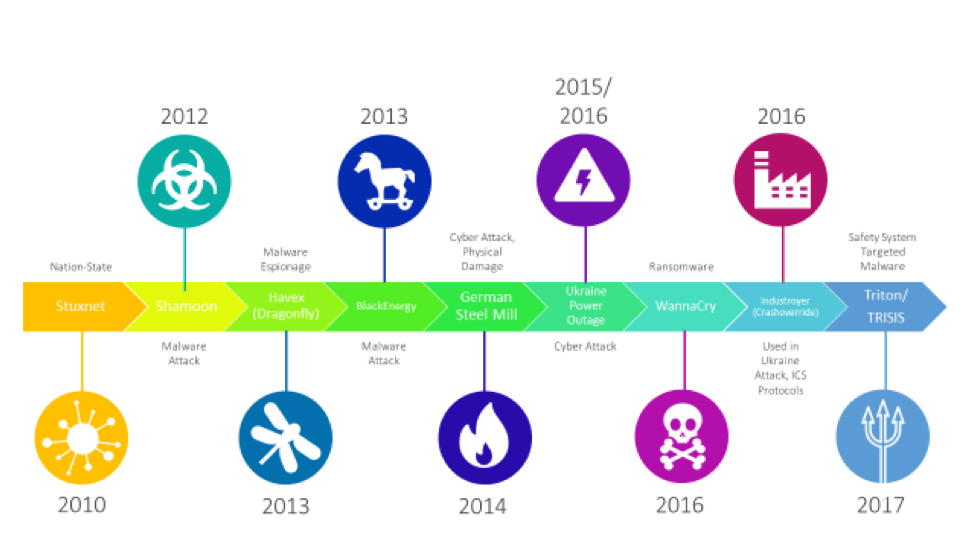

今回のブログ記事では、過去10年間に発生したTritonをはじめとするマルウェア関連イベントの攻撃ベクトルを、産業用制御システム以外を標的とする攻撃も含めて、さらに詳しく解説します。

ランサムウェア、マルウェア、標的型攻撃のいずれの場合も、その攻撃ベクトルは必ず環境へのアクセスを必要とします。攻撃者はフィッシングメールや詐取した認証情報を利用したり、ノートPCやUSBメモリ/ドライブなどの一時デバイスの乗っ取り/感染、あるいは脆弱性を悪用するなど、実にさまざまな方法でアクセスを可能にしています。

NotPetyaとWannaCryは、生産性と財務成績に悪影響を与え、産業環境に多大な影響を及ぼしました。しかし、これらの脅威は産業用制御システム環境を直接狙ったものではありませんでした。攻撃イベントの発生を把握するには、制御ネットワーク内での可視性を確保することが非常に重要であり、脅威の拡大と潜在的な影響を抑制できる保護的措置を導入することが不可欠です。

実際に産業プロセスを侵害した攻撃行動を知り、可視化、保護的措置、継続的な監視のベストプラクティスを学べば、攻撃者が御社の産業プロセスを掌握する前に悪質なアクティビティを検知することができるでしょう。

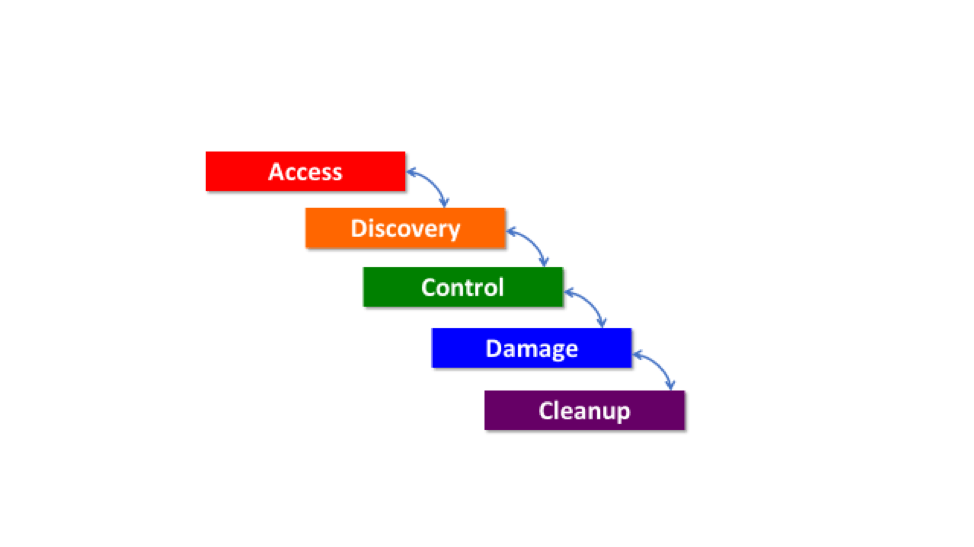

以下の図は、悪質な「ペイロード」の侵入フェーズを表しています。

攻撃者が最初に環境にアクセスする必要があることを忘れないでください。最初のアクセスは次のように実現されます。

- ネットワーク通信パスを獲得する(侵入口や基幹から末端へと流れる通信など)

- 脆弱性や設定上の弱点(デフォルトパスワードなど)が存在する

- 脆弱性を利用するエクスプロイトがネットワーク通信パスにアクセスする

最初のアクセスに成功すると、何をどのようにコントロールすれば損害を与えることができるかを計画するために、環境内で偵察活動を行います。その後、攻撃を実行すると、その証拠を消し去ります。

以上のフェーズのなかで、最も時間がかかるのが偵察フェーズです。最も時間がかかるということは、産業用制御環境を保護する担当者にとって、産業用制御ネットワーク内をうろついて危害を加えようとしている敵を見つけるには絶好のチャンスです。

2015年にウクライナに影響を与えたBlackEnergyによる攻撃では、攻撃者は少なくとも6か月間にわたって環境内を偵察していました。そうです。少なくとも6か月です。その間に、奴らはビジネスITネットワークへのアクセスに成功すると、産業用制御ネットワークに入り込み、自分たちで制御できるデバイスを探して損傷フェーズに移行すべく、環境内で可能な限りの偵察を続けていました。

このケースの損傷フェーズでは、変電所のブレーカーを遠隔操作することに成功し、最終的に停電を引き起こしました。これらの行動に加え、以下のイベントも検知されることなく実行されていました。

- フィッシングメール - 攻撃者はこれを利用してビジネス/ITネットワークへのアクセスに成功しています。

- マルウェア - 攻撃者はBlackEnergy3マルウェアをMicrosoft Officeドキュメントに埋め込み、この悪質なファイルがキーストロークロガーによるユーザー認証情報の詐取につながりました。

- その認証情報を使用して、VPN経由のリモート接続に成功しました。攻撃者らは環境内を水平移動し、「正当な権限を持った」ユーザーに紛れ込みました。

- その後、別のネットワークにアクセスし、停電時に無停電電源装置(UPS)が動作しないよう設定し、電力の復旧をより困難にしました。

- そして、HMIおよびSCADAシステムを乗っ取ると、HMIサーバーを利用して変電所の遮断機を開放しました。

- この時点では、変電所の屋外装置が標的とされました。攻撃者らは悪質なファームウェアをシリアル・イーサネットコンバーターにアップロードして、変電所のデバイスのリモート操作を無効にしました。

- コールセンターに自動化されたDoS攻撃を行うと、KillDiskを使用して、WindowsエンジニアリングワークステーションとSCADAサーバーを操作不能にしました。KillDiskとは、システムからマスターブートレコードを削除して、再起動不能にするワイパーマルウェアです。

以上のような動きを可視化できていたならば、このような状況は発生したでしょうか?可視化機能が備わっていれば、企業は以下を確認できたはずです。

- 異常な状況

- 通常ではありえないリモートの場所から、あり得ない時間にユーザーからのVPN経由のログインが発生している。

- 変電所に存在する多数のシリアル・イーサネットコンバーターにファームウェアがアップロードされている。

- 脅威

- マルウェアの拡散状況からコマンド・制御トラフィックを特定する。

- BlackEnergy3マルウェアに感染したすべてのエンジニアリングワークステーションを特定する。

- WindowsワークステーションおよびSCADAサーバーにインストールされるKillDiskを特定する。

ウクライナでの同インシデントの分析を行ったE-ISAC(電力会社間の情報共有のための組織)は、以下の推奨事項を発表しています。

1. ネットワークをセグメント化する。

a. ビジネスITネットワークとICSネットワークを分ける。

b. 変電所とコントロールセンター間(基幹から末端)のトラフィックを分ける。

c. 変電所内、および変電所間のトラフィックを分ける。

2. デバイスのロギング機能を有効化する。

a. デバイスのログからは、デバイスの動作・運用状況に関する貴重な情報を得ることができます(ファームウェアがアップデートされているか、誰かがブルートフォース攻撃で管理者パスワードを割り出そうとしていないかなど)。

b. これらのログは、サイバーセキュリティインシデントや運用上の問題を分析するフォレンジックエンジンとして機能させることができます。

3. 管理対象を活用して、ミラーポートやデバイスのロギングを実施すれば、さらなる情報を取得できるようになります。

4. 脆弱性の優先順位付けとパッチの適用を行う。

a. 修正が必要なサイバーセキュリティ上重大な脆弱性を把握する。

b. 適切なパッチがあれば適用し、まだない場合は適用できるまでの間、保護的措置を講じてリスクを低減する。

5. エンジニアリングワークステーションやサーバーなどの価値の高いシステムを監視する。

a. ファイル整合性監視ツールを利用して、何を誰が変更したのか、またその変更は正当なものや予期していたものかを把握する。

b. これらのシステムを監視してIEC 62443やNIST SP 800-82などのサイバーセキュリティ設定ガイドラインに準拠しているかを確認し、設定評価テストに不合格の場合は修正する。

これらの脅威は現実のものです。今後ますます多くのデバイスが産業用ネットワークに接続されるため、WannaCryのようなランサムウェアによる非意図的な攻撃も、ウクライナのケースのように意図的で直接的な標的型攻撃も活発化し、今後もサイバー世界は戦場となり続けるでしょう。

ここ10年間に発生した事件によって御社の態勢は変わりましたか?可視性を強化して、保護的措置を実行し、環境を継続的に監視する計画は策定済みですか?新たなマルウェアが産業環境で猛威を振るうのも、新たな攻撃者が危害を与えようと長期にわたって偵察活動を行うのも時間の問題なのでしょうか。

Tripwireのソリューションが、産業プロセスに影響を与えないデータ収集技術を活用して、可視性、保護的措置、継続的監視をどのように支援して実現するかを知るには、こちらのページで当社の産業サイバーセキュリティソリューションに関する説明をご一読ください。

トリップワイヤ・ジャパンでは脆弱性管理、法規制遵守、インシデント対応やサイバーセキュリティに関する有益な情報をお届けしております。すべてのカタログ、セキュリティに関する情報はこちらからダウンロードいただけます。Tripwireセキュリティ リソース