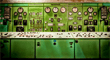

ますます多くの自動化システムや産業用デバイスがネットワークに接続されるようになり、各デバイスからの未処理データを貴重な情報の宝箱へと変化させることが可能になっています。確かに、このようなデータはプロセスの最適化には役立ちますが、コネクティビティに伴い、ICS上のサイバーセキュリティに対する新たな懸念が生じています。コネクティビティによって、かつてはエアギャップ環境内や物理環境内に隔離されていたエリアに存在していた制御ネットワークがサイバー脅威にさらされることになります。それにより、ブランドの評判、人体の安全性、業務の生産性、あるいは製品の品質に悪影響が生じる可能性が出てきます。

このような新たなリスクは、どのように低減できるのでしょうか。

産業系のサイバーセキュリティは旅に似ています。自動化制御システムでは、これまでにない速度で情報技術(IT)とクラウドベースのソリューションが採用されるようになり、産業系のサイバーセキュリティは終わりなき旅と化しています。また、危険な活動がもたらす脅威の環境も常に変化しています。

このようなトレンドにより、以前は分離されていた制御ネットワークにも、企業のITネットワークやインターネットとの接点が増え、それらを経由して部外者がアクセスできるようになっているのです。すると、たとえ産業制御システムが直接狙われなかったとしても、ランサムウェア、マルウェア、機器の故障、人為的エラー、悪質な内部イベント、あるいはその他のサイバーセキュリティ関連インシデントにより、制御ネットワークへの扉が開けられてしまう可能性が生じます。

組織のIT部門はよく理解していることですが、このようなICSの問題(およびそれによるコスト)は、産業的側面に非常に大きな損害をもたらします。なぜならば、製品の生産と出荷は、ビジネスにおける生命線であるからです。

ビジネスへの潜在的な影響にはどのようなものがあるでしょうか。

- 生産性

- 品質

- 安全性

- 収益性

- ブランドの評判

最大能力で運転することの多いプラントの場合、1分あるいは1時間のダウンタイムがもたらすコストはどの程度でしょうか?製品が仕様を満たせず、再加工が必要になった場合の経済的影響はどの程度でしょうか?製品のリコールを実施しなければならない場合の影響はどの程度でしょうか?このような脅威は現実のものであり、潜在的なビジネスへの経済的影響は甚大です。

御社のICS資産を保護するには?

コントロールできるものはすべてコントロールする

プラントのセキュリティ確保は困難な作業のように思えるかもしれませんが、業界のサイバーセキュリティフレームワークが推奨している基本的なサイバーセキュリティコントロールがいくつか存在しています。たとえば、IEC 62443、NIST SP-800-82、NISTサイバーセキュリティフレームワーク、NERC CIPなどが挙げられます。これらの対策を実行すると、組織全体の運用上のリスクを軽減できます。採用する標準をまだ選択していない場合でも、以下の基本的なサイバーセキュリティコントロールから着手することができます。

可視性の確保

難しい問題を憶測で解こうとするのはやめましょう。存在するものを把握していなければ、何を守らなければいけないかをどのように知ることができるのでしょう。制御ネットワーク全体を可視化できていれば、ICS資産インベントリ(ベンダー、メーカー、モデル、シリアル番号、ファームウェアバージョンなど)を作成して維持できます。また、デバイス間の通信パターンを管理したり、ネットワークトポロジの変化を確認したり、あるいはネットワーク上の不正な資産を特定したり、構成の変更を把握したり、さらには脆弱性のコンテキストを提供したり、実際に他の環境要素を測定したりというように、非常に多くのことが可能になります。

保護的措置の実施

保護的措置とは、サイバーイベントの予防や影響の軽減に役立つコントロールです。ただ保護的措置を行うことだけを目的に、保護的措置を実施しないようにしましょう。保護および管理しようとしている産業プロセスに適切な保護的措置を実施する必要があります。ただし、あるプロセスにとって適切と思われても、他にも適切であるとは限りません。

持続的な監視

産業プロセスの最適化と制御を支援する「SCADA」のようなサイバーセキュリティソリューションを導入して、産業サイバーセキュリティイベントの可視性を最適化して制御したり、保護的措置が適切に作用しているかを監視したりする必要があります。これは一度だけで済む作業ではなく、継続的に実行する必要があります。

まとめ

自社のネットワークを知ること。それを怠ると、あなたとは違う動機を持った何者かがネットワークの情報を入手することになります。外部または内部からのどちらの攻撃の対象となるかを選ぶことはできません。経営管理に基づいた戦略を打ち出しましょう。

制御ネットワークは防御することができます。今こそ可視化、保護的措置、継続的な監視を始めるときです。サイバーセキュリティは、安全性、生産性、品質といった産業プロセスにおける重要なパフォーマンス指標の成功要因となるものです。

詳細については、TripwireおよびBeldenのページにアクセスして、最新のホワイトペーパー『Cybersecurity Challenges in Discrete Manufacturing』(ディスクリート型製造におけるサイバーセキュリティ上の課題)をダウンロードしてください。

編集者注:Garyは、本記事およびホワイトペーパーの執筆に際しての、TripwireのシニアシステムエンジニアであるNick Shawの貢献に対し、感謝の念を示しています。

トリップワイヤ・ジャパンでは脆弱性管理、法規制遵守、インシデント対応やサイバーセキュリティに関する有益な情報をお届けしております。すべてのカタログ、セキュリティに関する情報はこちらからダウンロードいただけます。Tripwireセキュリティ リソース