数百件ものGoogleおよびYahooアカウントを標的とした攻撃で、フィッシング詐欺師らが一般的な形式の2段階認証(2FA)を擦り抜けています。

最近のある報告によると、アムネスティインターナショナルは、中東およびアフリカ北部に在住の人権擁護活動家から同団体に送られたEメールを調査し、このサイバー攻撃の分析を行っています。

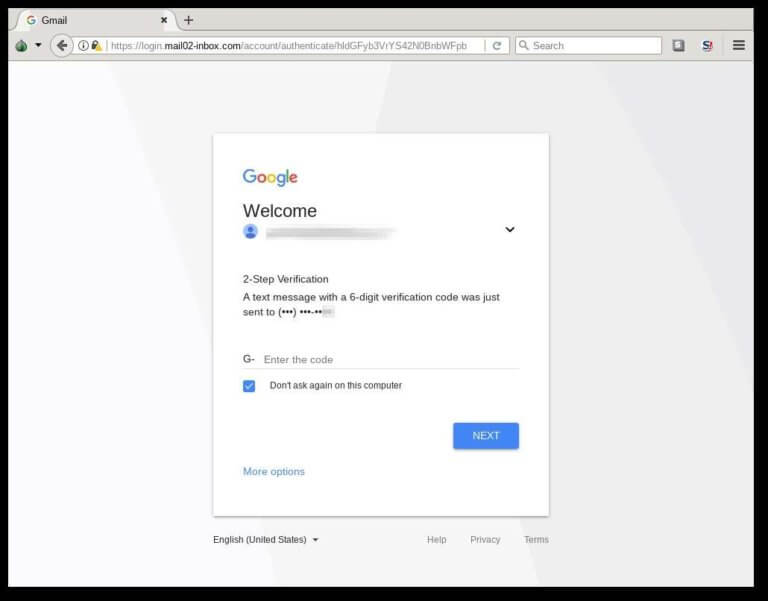

この攻撃は、「Googleアカウントが侵害された可能性がある」と通知する偽のセキュリティアラートメールが送られてくることから始まります。このEメールのリンクをクリックすると、すべてのWebセッションからユーザーがサインアウトされると書かれています。クリックすると、実際にはフィッシング用のページに遷移し、パスワードの入力を求められます。ログイン情報を入力すると、被害者は別のページにリダイレクトされ、サービスが有効化されている場合には2段階認証用のコードを入力するよう促されます。すると、SMS経由でGoogleの有効な認証コードが送られてきます。

Googleの2段階認証コード入力用ページを模したフィッシングページ

(資料提供:アムネスティインターナショナル)

そのコードを入力すると、フォームが開き、今度はアカウントのパスワードをリセットするよう求められます。

アムネスティインターナショナルの研究者は、ダミーのGoogleアカウントを作って、この一連の流れを検証しました。報告では次のように説明されています。

この最後のステップの後、本物のGoogleアカウントにリダイレクトされました。ユーザーのパスワードを使ってアカウントにログインし、携帯電話に送られた2段階認証コードを入手して、パスワードの再設定を促すといった一連の流れはすべて、攻撃者によって自動化されていました。フィッシング攻撃はこれで完了です。

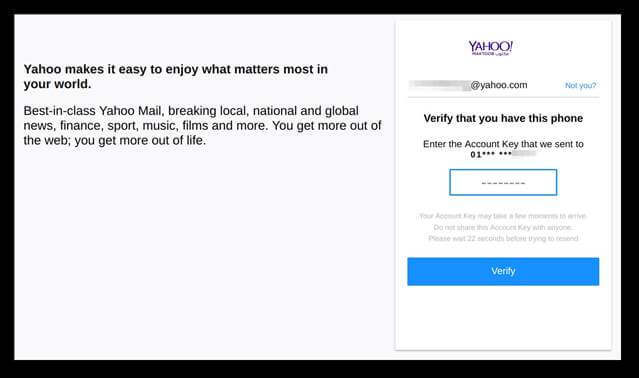

攻撃の別の例では、フィッシングメールの受信者のYahooメールアカウントが同じ方法で狙われていました。ユーザーがユーザー名とパスワードを送信すると、そのアカウントに関連付けられている携帯電話の番号の確認を求められます。次に、フィッシングページにアクセスコードを入力するよう要求されます。このコードはYahooから送信されます。攻撃者はこのユーザーのアカウントにログインして、リアルタイムでYahooからのログイン確認用のリクエストを生成していました。

Yahooの2段階認証コード入力用ページを模したフィッシングページ(資料提供:アムネスティインターナショナル)

Tripwireの脆弱性調査チーム(VERT)のセキュリティ調査員Craig Youngは、この攻撃がより優れた認証方式の必要性を浮き彫りにしていると述べています。また、当面はワンタイムパスワード(OTP)からUSBまたはNFCで接続されたU2F(Universal 2nd Factor)トークンに移行することを推奨しています。

長期的には、Webサイト運営者はOTPから脱却して、ユーザーにU2Fトークンの使用を推奨すべきでしょう。エンドユーザーの方は、もし現在アカウントで2FAが有効化されているならば、U2Fトークンにアップグレードすることを検討してください。2FAは、あなたをフィッシングから守るには不十分であるという事実を肝に銘じておきましょう。(もちろん、パスワードの漏洩に関するリスクだけは軽減してくれますが。)

ユーザーの皆さんは、最も一般的なタイプのフィッシング攻撃について知ることで、本記事で紹介したような攻撃から自分自身をより確実に守ることができるようになります。