「非保持化したからもう大丈夫」ではないクレジットカード情報

ECサイト事業者に求められる一段上の対策とは?

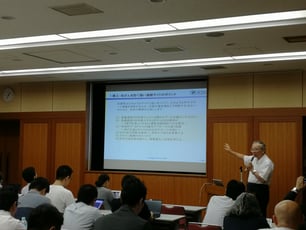

クレジットカード情報を自らの手で保持・処理・通過させない「非保持化」をしたからもう漏洩のリスクはない、と思ったらその認識は間違いだ。攻撃者は常に新しい手を打ってくる。2019年7月25日に日本カード情報セキュリティ協議会(JCDSC)が開催したセミナーではその誤解をただし、新たな攻撃に備え被害を最小化する対策のヒントが紹介された。

たびたび対策が呼び掛けられてきたにもかかわらず、ECサイトからの個人情報流出事件は後を絶たない。こうして漏洩したクレジットカード番号が悪用されることによる被害額も、やや減少しているが高止まり傾向が続いており、日本クレジット協会の集計によれば2019年1~3月の不正利用被害額は約68億5000万円に上っている。

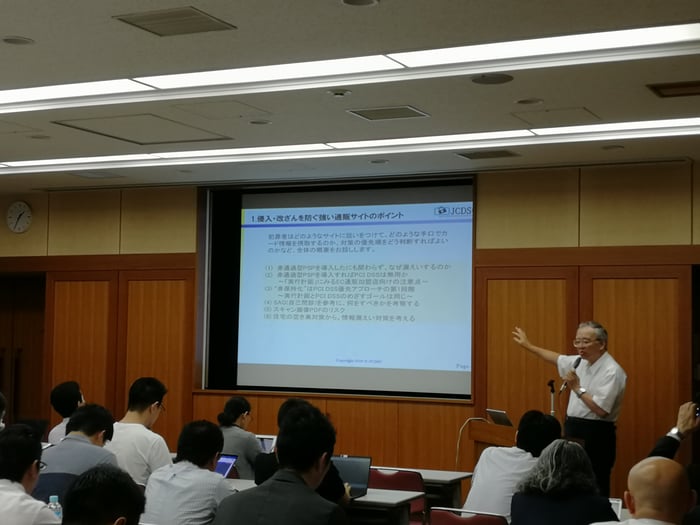

こうした状況を背景に、クレジットカードで決済を行う加盟店(小売店)や決済事業者は、どのような取り組みを進めるべきだろうかーーそんな懸念に答えるべく、日本カード情報セキュリティ協議会(JCDSC)は2019年7月25日に「緊急!通販サイトのセキュリティ強化セミナー」を開催した。

冒頭の挨拶において運営委員長(BSI Professional Services Japan)の小島英彦氏は「決して怠けていたわけではなく、クレジットカード情報の非保持化を行い、しっかり対策をやっていたつもりでも、クレジットカード情報が盗まれる事件が複数発生している」と指摘。どこに問題があったのかをセミナーを通じて確認し、改善につなげてほしいと呼び掛けた。

「たとえ非保持化していても、セキュリティ対策を」と呼び掛けたJCDSC

盗まれるのを根本的に防ぐなら、はじめから貴重なものを持たなければいい。クレジットカード情報についても、決済代行会社(PSP)を利用し、リンク型、あるいはトークン型(JavaScript型)で加盟店側の機器・ネットワークにおいてカード情報を保持・処理・通過させない「非保持化」を行うことが、PCI DSS準拠と並んでリスクを下げる方法の1つとなっている。

だが昨年から今年にかけて、この非保持化を実施していたにもかかわらずクレジットカード情報を含む個人情報が漏洩してしまう事件が複数発生した。中には、約3万件もの情報が漏れてしまったケースがある。JCDSC事務局の森大吾氏(日本オフィス・システム)は「侵入・改ざんを防ぐ強い通販サイトのポイント」と題する最初のセッションを通して、それがどのような手口で行われたのかを解説した。

根本的な問題は、加盟店が運営しているECサイトが脆弱なことだ。サイバー犯罪者はサイトの脆弱性を悪用してPSPのサイトとそっくりの偽画面を作成し、利用者をそこに誘導してクレジットカード情報を入力させる。

「しかも、ただ偽サイトに入力させるだけでは、決済が行われず商品も手元に届かないため、利用者も『あれ、おかしいな』と気付く。そこで犯罪者はバレにくいように入力後に一度エラーを表示し、正しい画面に戻してもう一度情報を入力させて決済処理を行わせるため、顧客も気付きにくい。こうやって何件も情報を取っている」(森氏)

このように通販を行っている加盟店側のセキュリティ対策がしっかりしていないと、たとえ非保持化を実施していてもクレジットカード情報が抜き取られてしまう恐れがある。森氏はさらに「改ざんされることも問題だが、数万件に上るクレジットカード情報が攻撃者の手に奪われるまで気付かなかったことも問題だ」と指摘した。

クレジット取引セキュリティ対策協議会ではこうした被害を防ぐため、非保持化だけでなくさまざまなセキュリティ対策を求める「実行計画」を策定してきた。2019年3月に公表した最新版の「実行計画2019」では、さまざまな踏み込んだ表現で「たとえPSPを採用し、非保持化をしていても、セキュリティ対策をしっかりやらなければいけない」ことを、念入りに強調している。

そもそもPCI DSSも実行計画も、目指すところは同じだ。クレジットカード情報に限らず、不必要な情報は持たないように整理していくことがセキュリティの第一歩。はじめから持たなければ、漏洩のリスクはぐっと下がる。だからこそ、PCI DSSの自己問診(SAQ)においても、リンク型PSPを採用している際の評価項目数は非常に少なくなっているわけだ。

「けれど、持たなければリスクがゼロになるわけではない。その他の対策も重要だ」と森氏は述べ、実行計画2019で指摘されている通り、たとえ非保持化を実施していても自社システムの定期的な点検や追加的な対策といったセキュリティ対策を講じていくことが重要だと繰り返し強調した。

そして、戸締まりをしっかり行い、通帳と印鑑をはじめ貴重品は分散して収納し、時にスマートフォンを活用して不審者の侵入がないかを監視するといった「空き巣対策」になぞらえ、さまざまな側面から対策を講じていくことが重要だと述べた。

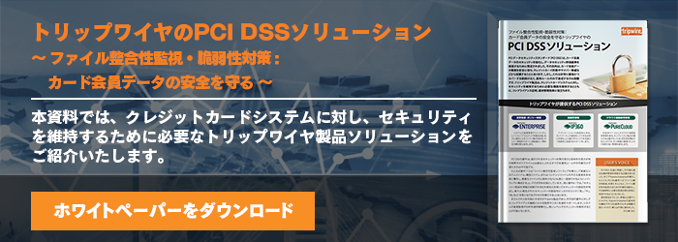

侵入に速やかに気付き、被害を最小限に留める手助けをする「Tripwire Enterprise」

セミナーでは、脆弱性を作り込まないための安全なWebアプリケーション開発と脆弱性診断、不正アクセスを防ぐためのIDS/IPSやWebアプリケーションファイアウォールといったソリューションが紹介された。

ただ「いくら空き巣対策をしていても、盗みにあうことはある。中には、家捜しをした痕跡を残さない空き巣もいて、そうすると気付くのに何日もかかってしまう。それをどのように『きれいだけれど、どうもおかしい』と感づき、見つけるかが重要だ」(森氏)

そんな風に「何かおかしい」ことに気付く手助けをするのが、トリップワイヤ・ジャパンの変更管理ソリューション「Tripwire Enterprise」だ。トリップワイヤ・ジャパンの小柳修二氏は、セミナーの最後を締めくくる「システムファイル、コンテンツファイルの整合性を監視し改ざんを発見する~いつ、誰に、何を改ざん/変更されたか、どう対応するか~」と題するセッションの中で、脆弱性検査ツールの「IP360」と組み合わせ、異常に速やかに気付ける仕組みを作り上げていくことの重要性を説明した。

小柳氏はまず、「たとえ非保持化をしていたとしてもサイバーセキュリティ対策は必要で、決して何もしなくていいわけではない」と、森氏らが繰り返し強調したポイントに同意し、対策を呼び掛けた。

JPCERT/CCでは定期レポートの中で、Webサイトが不正アクセスを受け、JavaScriptを埋め込まれてしまい、アクセスしてきたユーザーが不正なサイトに誘導させられる事件に注意を呼び掛けている。小柳氏は「これがクレジットカード情報入力の画面で行われると、気付かぬうちに情報を盗み取られる恐れがある。こういった動きをいち早く見つけ、対処する必要がある」と述べた。

もちろん、多くの企業はすでに、ファイアウォールをはじめさまざまな対策を導入済みだろう。だが「たとえ多層防御を講じていても、それでも侵入されるケースはある。その最後の砦として、Tripwire Enterpriseの変更検知が生きてくる」と小柳氏は説明した。

「サイバーセキュリティの世界は動きが早く、次々にいろいろな脆弱性を狙って、いろいろな攻撃が起きている。しかもこのいたちごっこでは、攻撃側、攻める側が優勢なことが多い。新しい攻撃手法をいち早く認識して対策する必要がある」(小柳氏)。そこでは、設計・開発段階からセキュリティを意識するのはもちろん、多層防御の考え方を取り入れ、脆弱性診断などを行いながらリスクベースで対策を進めていくことが重要だ。

「自分のところに重要なデータがないからといって、対策の必要がないとはならない。攻撃者の踏み台になり、攻撃に加担して加害者にならないためにも対策が必要だ」(小柳氏)

小柳氏はさらに、「あるECサイトで起きた情報漏洩では、侵入され、変更を加えられてから気付くまでに1カ月かかっていた。もし変更やスクリプトを置かれた段階で気付いていれば、被害は最小限に食い止められたはずだ。気付かないでいると情報をどんどん抜かれ、被害がどんどん大きくなるし、攻撃された時点を見極められなければ、どこまで戻せば正しいベースラインに復帰できるのか明確に分からない」と述べ、何かおかしいことが起こったら速やかに気付ける仕組みと、その判断基準となるベースライン、正常な状態を把握しておくことの重要性を強調した。

ソリューションを生かし、変更管理と脆弱性検査のプロセス整備を

続けてトリップワイヤ・ジャパンの販売パートナーである東芝情報システムの三ケ月一弘氏(SIソリューション事業部SIソリューション第五部第2グループグループ長)が、事例を交えながら2つのソリューションについて具体的に紹介した。

Tripwire Enterpriseは、「システムのあらゆる変更を検知する製品で、改ざん・変更の早期発見に加え、PCI DSSの監査証跡としても利用できる。また、レポートによる変更の可視化も可能で、外部からの攻撃はもちろん、内部犯行や意図せぬ操作ミスによるシステム変更も検知し、管理者にアラートを上げる」(三ケ月氏)

最近は、ファイルの作成日や更新日、アクセス日などの日付を変えずに変更してくる巧妙な改ざんも報告されているが、Tripwire Enterpriseはファイルサイズやハッシュ値などさまざまな情報を監視することで、いつ、どんな改ざんがあったかをレポートする。

また、デスクトップPCやサーバのファイルシステムだけでなく、ネットワーク機器の設定ファイルやデータベース、ディレクトリサーバなど、幅広い機器を監視できることも特徴だ。「Webサイトの改ざん以外に、ネットワーク機器の設定ファイルを改ざんして意図せぬ経路情報を追加し、外部に情報が漏洩してしまった事例が海外では起きている。こういった事態もTripwireは全ての改ざんを検知できる」と三ケ月氏は述べた。

もう1つのIP360は、さまざまなシステムの脆弱性診断を行うツールだ。「なぜWebサイトが改ざんされるかと言うと、OSやパッケージに不備があってそこを突かれるから。だから、どのような脆弱性があるかを診断することが重要だ」(三ケ月氏)

ただ、早め早めに脆弱性診断をするのがいいと分かっていてもなかなか難しいのも事実だ、そもそもどこから脆弱性情報を入手するかに始まり、自社システムにどのような資産・機器があるか、その中でどんなパッケージが動いているかといった事柄を把握するだけでも一手間かかる。そこを支援するのがIP360だ。

IP360は、まずネットワーク内にどのようなサーバやネットワーク機器があるかをスキャンし、見える化する。次にエージェントレスで脆弱性診断を行い、各資産にどういった脆弱性があるかを確認する。エージェントレス型なのであらかじめ対象機器に設定を行う必要はないし、IDとパスワードを与えておけば、Webアプリケーションの脆弱性診断を行うことも可能だ。

そして、実は顧客にとって一番の課題は、「どんな脆弱性があるか分かったけれど、どこから手をつけたらいいか分からない」ということだ。IP360のレポートではスコアに基づいて脆弱性を示すことで、「優先順位の高いものはどれか」「まずどれから手をつけるべきか」を分かりやすく示してくれる。「全部やっていては、いくら時間があっても足りない。IP360のレポートでは、優先順位の高い脆弱性がスコア分けして表示されるため、どこから対応すべきかが分かる」(三ケ月氏)

最後に三ケ月氏は、もし変更があったとして、それは正しいオペレーションの中での変更なのか、承認を経たものなのかを確認して管理する「変更管理プロセス」と、脆弱性診断を行ってレポートを元に優先順位を付け、順に対応し、再度診断を行って脆弱性を減らしていく「脆弱性管理プロセス」という2つのサイクルを、こうしたツールをうまく活用しながら確立し、回していくことが重要だと呼び掛けた。

|

|

| 森 大吾 氏 | 三ケ月一弘 氏 |

| 日本カード情報セキュリティ協議会(JCDSC) |

東芝情報システム株式会社 SIソリューション事業部 SIソリューション第五部 第2グループグループ長 |

|

| 小柳修二 氏 |

|

トリップワイヤ・ジャパン株式会社 チャネルディレクター |