人間が生き残るために必要なものとは何でしょうか?一般的には、まずは食料と水、次に住む場所が思い浮かびます。私たちは、常に安心して飲むことのできる水が手に入ることが当たり前だと思っています。水はそのように大事な資源なので、水の浄化や監視を行う重要なインフラストラクチャーの安全は常に完璧に保たれていると私たちは考えがちです。

しかし、残念ながら現実は必ずしもそうではありません。たとえば、オーストラリア、クイーンズランド州マルーチーの上下水処理場がハッキング被害に遭った有名なケースでは、地域の水路に下水が3か月にもわたり放出されました。

この事件を契機に、政府機関が対策を開始しました。オーストラリアの通信当局である通信・情報技術・芸術省(DCITA)は、SCADAシステムの潜在的なリスクを調査するための取り組みを開始するとともに、減災とリスク管理に関する教育ワークショップを、国内各地で開催し始めました。このワークショップでは、多層防御などの既知の技術が扱われます。

米国では、重要なインフラストラクチャーを軽んじるべきではないという声に政府と公益企業体が注目しました。2013年には、オバマ大統領が Executive Order 13636 – Improving Critical Infrastructure Cybersecurity(大統領令第 13636 号、重要インフラのサイバーセキュリティの強化)を発布しました。その中で、次の項目は最も興味深く実用的でした。

セクション8.Voluntary Critical Infrastructure Cybersecurity Program(任意の重要インフラのサイバーセキュリティプログラム).(a) NIST長官は、セクターごとの管轄連邦政府機関と連携して、重要インフラストラクチャーおよび関心を有するその他の事業体の所有者および運営者によるサイバーセキュリティフレームワークの採択を支持するために任意のプログラムを確立するものとする。

そこで、問題になるのは、「私たちが重要なインフラストラクチャーを保護するためのメカニズムを特定し実装するにはどうすればよいか」ということです。「私たち」と言うのは、予備知識なく、セキュリティ態勢を構築しようとする公共事業体を指しています。

送電・配電の世界では、NERC CIPとして知られる厳しい要件があります。これは、米国の電力供給網を保護することを目的に制定されたものです。

NERC CIPとは対照的に、米国水道協会(AWWA)は、コンプライアンスを強制するのではなく、推奨勧告(ガイダンス)を出すにとどめています。AWWAは、上下水道の重要性における主なカテゴリーを概説するサイバーセキュリティ・ガイダンスドキュメントを作成しています。そのエグゼクティブサマリーに記載されているように、この文書は、「水道セクターの公共事業体に、サイバー攻撃への脆弱性を軽減するための一貫性があり反復可能な推奨行動方針を提供する」ものです。

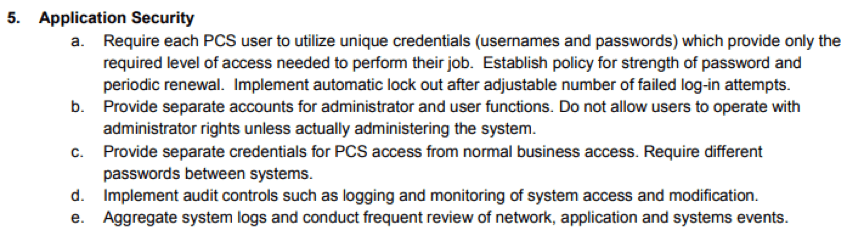

これらのカテゴリーには、アクセス制御、アプリケーションのセキュリティ、暗号化などが含まれます。この文書では、簡単な例として、水道セクターのセキュリティに関して推奨される方法をいくつか解説しています。

また、AWWAはサイバーセキュリティ対策ツールも作成しました。上下水道関連施設は、このツールで、自分の施設によく似た組織のユースケースを選択することができます。その選択に従って、ツールが特定の減災オプションと、実施するコントロールの優先順位を特定します。また、既存の標準に対する減災効果についての分析が行われます。それにより、コントロールの実施方法について、より包括的な説明が提供されます。

https://www.awwa.org/Portals/0/files/legreg/documents/AWWACybersecurityguide.pdf)

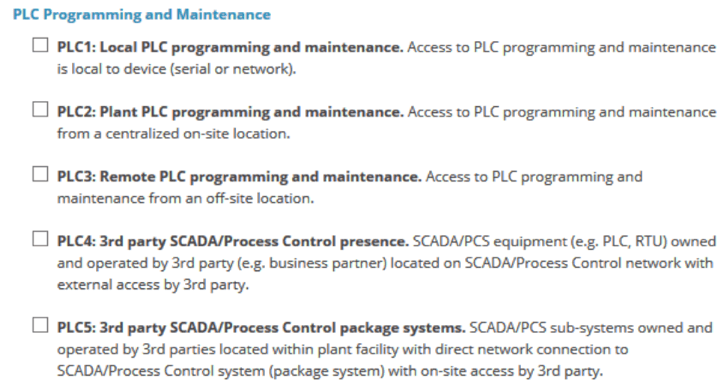

以下の例は、PLCのプログラミングとメンテナンスに関連する一連のユースケースです。(他にもたくさんのカテゴリーがあります)

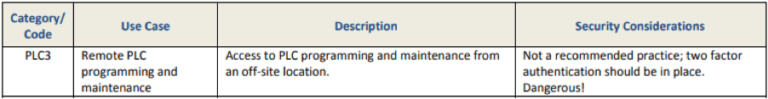

ユーザーが自分の組織のSCADAシステムに当てはまる特定のユースケースを選択すると、ケースの説明とセキュリティに関する配慮事項がツールから出力されます。たとえば、ユーザーが「PLC3: Remote PLC programming and maintenance(リモートPLCのプログラミングとメンテナンス)」を選択した場合、出力は次のようになります。

ご存知のように、Shodanの検索結果に反して、PLCへの直接的なリモートインターネット接続は決してあってはならないものです。

ガイダンスドキュメントとガイダンスツールの優れた点は、それらが説明する一般的なユースケースと例が、上下水道セクターに適用できるだけでなく、オイル・ガス、機械製造、送電・配電などの業界にも同様に適用できるということです。実行可能な対策を準備することで、「多大な努力をしなくとも達成できる目標」を実現し、既存のネットワークに具体的な変更を適用することがより簡単になります。

これらの要件は、NIST、ISA、ISOをはじめとする多くの堅牢な参照基準で構成されていますこのことは、AWWAのドキュメントとツールで示されるガイダンスに、多くの検討結果と実績がこめられていることを意味します。

お客様からいつも聞こえてくるのは、「いったい何から始めればいいのか。これらのドキュメントを読んでみたが、どのようなデバイスを買えばいいのか、ネットワークを保護するには何を始めればいいのかよくわからない。」という声です。

AWWAの上下水道セクターのためのガイダンスツールおよびドキュメントは、セキュリティ態勢を整えるために実行すべき具体的な第一歩と、考えるべき要素を教えてくれます。

執筆者について: Erik Schweigertは、Beldenの産業用サイバーセキュリティプラットフォームのTofino Engineeringチームのリーダーです。彼は、Modbus/TCP、OPC、EtherNet/IPモジュールを開発し、Tofinoセキュリティ製品向けのDNP3およびIEC-60870-5-104ディープパケットインスペクションモジュールの開発を指揮しました。産業プロトコル分析、ネットワークセキュリティ、セキュアなソフトウェアの開発などが彼の専門です。Schweigertは、バンクーバーアイランド大学でコンピューターサイエンスの理学士号を取得しました。

編集者注:ゲスト執筆者による本記事の意見は、筆者自身の意見であり、必ずしもTripwire Inc.の意見を反映するものではありません。