産業環境がますます重要な攻撃対象となっていることは、驚くべきことではありません。Tripwireのセキュリティブログ「The State of Security」では、化学品製造、運輸、電力、石油化学などのさまざまな産業セクターで発生した、数多くのサイバーセキュリティイベントを特集してきました。このうちのいくつかの業界では、主に政府の規制準拠要件が功を奏し、防衛態勢の改善において大きな進歩を遂げました。

産業制御システム(ICS)を運用するほとんどの企業は、「規制対象」あるいは「規制対象外」のいずれかのカテゴリーに分けられます。政府に課せられた規制要件の対象である企業にとっては、サイバーセキュリティのフレームワークの採用は言うまでもなく強制です。この記事を最後までよく読んでください。規制要件の対象外である企業は、「規制対象のアプローチ」を飛ばして、その次のセクションである「一般的なアプローチ」へ読み進んで頂いても構いません。

御社が規制要件の対象でない場合でも、特に次のような場合には、「規制対象のアプローチ」セクションを一読されるといいでしょう。

- 1)御社の業界が近い将来規制要件の対象となる予定である。

- 2)規制対象である他の企業はそのセキュリティ態勢をどのように測定しているかを知りたい。

規制対象のアプローチ

政府が企業に要件を課すことについて、私は決して好ましい事とは思っていません。しかし、このケースに関しては、かなりのプラス効果があったようです。このケースとは、北米電力信頼性評議の重要インフラ保護(NERC CIP)および原子力エネルギー協会(NEI)08-09の要件のことです。これらは、過去10年以上に渡る数多くの変遷を経て現在の形となりました。

これらの要件は、電気事業と原子力発電のそれぞれのセクターに特化して作成されたものです。あなたの組織がまさにこのような要件(あるいは認知度の低い他の要件)の対象となっているのであれば、それらは厄介ではあるものの、可視性の向上、保護的措置の実施、持続的な監視の実現に有効であることはお気づきでしょう。

しかし、このような規制要件の対象ではない環境ではどうでしょうか?

組織内のコンプライアンスプログラムやテクノロジーを、規制準拠の対象外である資産や環境にも拡大することを検討してみましょう。組織は、セキュリティおよびコンプライアンスの実現のために、時間と労力を費やしてコントロールを実施します。しばしば、コントロールを再実行したり、ビジネスプロセスや産業プロセスにおける別の領域に拡大したりすることもあります。そのような場合には、初回よりも迅速で簡単に、かつコスト効率よく実施できます。また監査および複雑な信頼性基準監査ワークシート(RSAW)は不要でも、重要な利点は享受できます。

規制対象の公益事業者が考慮すべきもう1つのアプローチは、組織の環境に他のサイバーセキュリティフレームワークを適用してみることです。御社の環境に2番目、あるいはそれ以上のサイバーセキュリティフレームワークを採用することにより、御社が実施した対策を別の視点から見ることができたり、不十分な点や、カバーされていない領域があることを発見できるかもしれません。

Tripwire Enterpriseは、一見非常に困難に思えるタスクを簡単にします。Tripwire Enterpriseのポリシーは、御社の環境内にサイドバイサイドでデプロイすることができます。その際にも、デバイス(ワークステーション、サーバー、HMI、PLC、RTUなど)を新しいルールと照らして再チェックする必要がありません。次の「一般的なアプローチ」というタイトルのセクションでは、広く公開および利用されているフレームワークをいくつか紹介します。

一般的なアプローチ

残念なことに(と同時に、幸運なことに)ほとんどの産業セクターには、企業別のユースケース向けに構築あるいは改良されたセキュリティ対策ガイドラインの強制的なフレームワークは存在しません。それでは、どうすればよいでしょうか?

まず、御社の業界向けのフレームワークが存在していないか確認してください。Googleで検索してみるとよいでしょう。一般的なフレームワークの例をいくつか挙げておきます。

-

American Water Works Association(AWWA)-上下水道セクター向けガイド

-

Transportation Systems Sector Cybersecurity Framework Implementation Guide(DHS/NIST)-交通セクター向け

-

NIST Cybersecurity Framework and Manufacturing Profile-製造セクター向け

検索で見つからなかった場合でも、産業システム全般に適用できるサイバーセキュリティ対策フレームワークがいくつか存在します。サイバーセキュリティライフサイクルにおけるこの段階では、どの基準を採用するかについて、あまり悩まないようにしましょう。まず1つ採用してみることが大事です。ただ何もせずにいれば、深刻な結果を招くでしょう。始めるまでが最も難しいものなのです。

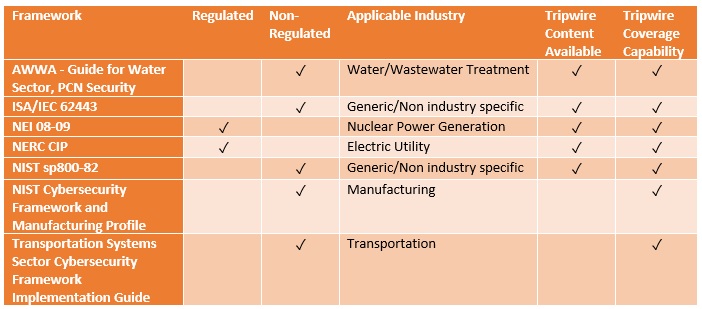

以下の表に、いくつかのフレームワークを紹介します。

各フレームワークが提案するコントロールの適用を一から始めるのは荷が重いと感じるかもしれません。でも、挫けないでください。Tripwireの製品ポートフォリオでは、コントロールの実行を支援するすばらしいツールを提供しています。

手始めに、TripwireのICSセキュリティスイートの概要をご覧ください。産業制御システムの保護に取りかかったばかりの方はもとより、熟練したプロの方にとっても、適切な産業サイバーセキュリティフレームワークを選択することは骨の折れる仕事です。御社の状況が、ここで紹介するシナリオとぴったり一致しなくても、現在適用可能なこれらの優れたフレームワークの情報が良い参考になれば幸いです。

また、11月8日に行われる私のセッションでは、産業制御システム向けの各種サイバーセキュリティフレームワーク(NERC CIP、AWWA、IEC-62443、NIST-800-82など)を紹介し、さまざまな産業環境への適用可能性について説明します。

このセッションの重要なポイントは次の通りです。

-

さまざまなサイバーセキュリティフレームワークの紹介

-

御社のプラントのネットワークに最適なサイバーセキュリティフレームワークの選び方

-

産業向けサイバーセキュリティフレームワークの実施に向けて、Tripwireのソリューションと専門知識を活用する方法