このブログシリーズの最初の記事で説明したように、このシリーズは、脆弱性管理の山(VMM)を登る皆さんを案内することを目的に書かれています。山を登るときのように、十分な計画と努力が必要です。しかし、頂上に到達したら、眺めはすばらしく、登った甲斐があったと思うでしょう。

まずは第一段階として、脆弱性管理の山を登る旅の計画をたてましょう。

登山の準備には、まず道具が必要です。店で何を求めるべきかを知っておく必要があります。登山の知識がなければ、余計な道具を買い込んでしまったり、無謀な計画を立てたりして、結果的にリスクを増大させてしまうでしょう。

ですから、皆さんが今後セキュリティについて理解できるように、まずは、よく使われる用語の定義を紹介することから始めようと思います。

脆弱性 – 脆弱性とは、(RFC 4949からの引用) システムのセキュリティポリシーを破るために悪用される可能性のある、システムの設計、実装、あるいは運用・管理における欠陥または弱点。

資産 – 資産の概念は長年のうちに変化しており、サーバー、デスクトップ、ネットワーク機器などの物理ハードウェアから、ネットワークまたは環境内のあらゆるデバイス(仮想または物理)、オブジェクト、その他のコンポーネントへと拡大しました。現在では、ラップトップやコンテナ、サーバレスコード やIoTデバイスなども含まれます

脆弱性評価 – ネットワークまたは環境内の脆弱性を特定するプロセス。この評価は、特定の時点での資産の状態を確認するものです。評価は、評価用ツールを使用するか、手動のペネトレーションテストによって実施します。

レメディエーション(復旧・修復) – 脆弱性の是正、阻止、あるいは対応のプロセスです。パッチの適用や構成の変更、あるいはネットワークデバイスを使用したエクスプロイトの阻止によってレメディエーションを行います。

脆弱 – 既知の脆弱性が内在している資産は脆弱です。脆弱な資産は、必ずしも悪用可能ではありません。レメディエーションが実行されていても、脆弱性が修正されるかパッチが適用されるまで、脆弱性のある資産は脆弱なままです。

設定やセキュリティコントロールなどによって、脆弱性が悪用できない状態であるとき、その資産は「脆弱」であっても「悪用可能」ではありません。

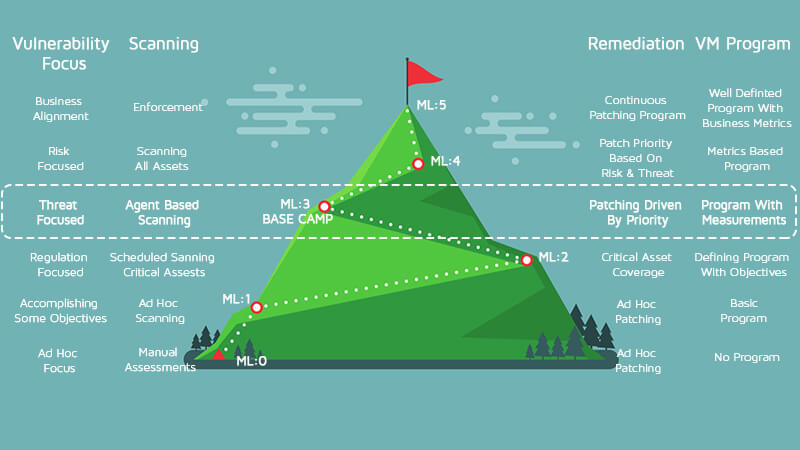

脆弱性管理成熟度モデル は私たちの登山地図です

こちらであなたがどこまで登れたかを判定できます。他よりもよくできる分野があったとしても、現在のレベルの全項目の要件が満たされるまでは次のレベルに進むことができません。

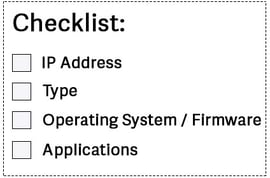

準備の最後は、あなたの道具(つまり資産)のインベントリーの作成となります。環境内の資産を把握することは、はじめは簡単なことのように思えるでしょう。しかし、BYODやクラウド資産、あるいはコンテナやVMのような仮想資産のことを考えれば、実は非常に難しいという結論に至るはずです。構成管理データベース(CMDB)があれは、最新の状態になるでしょうか?最良のオプションは、ツールを使用してネットワークを詳しくスキャンすることです。ネットワーク上のすべてのIPアドレスをスキャンし、資産に関する必要な情報を返してくれるツールを使用すべきです。

最低でも次の情報が必要です。

環境内の脆弱性評価を行う時、環境を管理可能なセクションに分割すると、ずっと扱いやすくなります。たとえば、資産の種類、位置情報、所有者、目的などで分類できます。このやり方に正解はありません。自分の環境に合った方法で分割しましょう。

これで最初のステップは完了です。おめでとうございます!この次は、最初のチェックポイントML 0を目指します。

「脆弱性管理の山を登る」の記事の続きは:

- 脆弱性管理の山を登る

- 脆弱性管理の山を登る:準備と最初のステップ

トリップワイヤ・ジャパンでは脆弱性管理、法規制遵守、インシデント対応やサイバーセキュリティに関する有益な情報をお届けしております。すべてのカタログ、セキュリティに関する情報はこちらからダウンロードいただけます。Tripwireセキュリティ リソース