Verizonがデータ漏えい/侵害調査報告書 (DBIR) を発行し始めてから2016年で9年目となります。今回も様々な企業や団体がセキュリティ・インシデントとデータ漏えいに関わる数千のデータをVerizonに提供し、同社のアナリストたちがそれらを分析して、進化し続けるデジタル世界の脅威の新しいパターンや典型的傾向及び興味深いニュースなどをハイライトしました。

同社の2016年版データ漏えい/侵害調査報告書(ダウンロードはこちらから)では、最終的にデータとして64,199件のセキュリティ・インシデントと2,260件のデータ漏えいが使用されています。

以下に今年の報告書から重要なポイントをいくつか記します。

統計概要

データ侵害に関する攻撃の危険に晒されない場所、業種、組織はありません。Verizonのデータはまさにこの点を示しています。今年のインシデントは82 以上の国々、また多様な業種で生じており、特に目立つのが公的機関、芸術/娯楽業、金融業、および情報サービス業セクターです。データ漏えい、もしくはセキュリティ・インシデントでデータ漏えいが確認されたもの(漏えいの可能性のみではない)よりもずっと多くのセキュリティ・インシデントが発生していました。Verizonのデータによると、大半のデータ漏えいは、金融、宿泊施設、情報、および公共セクターに影響を与えていました。

より深いレベルで見ると、今年の様々なインシデントの背後にある攻撃者たちの半数以上は金銭的利得を目的とした外部者によるものでした。彼らの用いた手法はハッキング、マルウェアの配布、フィッシング、Dridexによる攻撃活動によって増強されたソーシャル・エンジニアリングでした。

フィッシングは被害者の認証情報を盗みます。これは短時間で簡単に行える方法であり、最初の漏えいが数分間で発生したインシデントの81.9%を占めます。 対照的に、POSへの攻撃が増えていることが反映され、不正データ漏出(exfiltration)の半数以上(67.8%)は何日もかかっています。これは悪意ある人物が、情報を盗んでまとめ、スケジュールに従って不正に外部へアップロードするマルウェアをPOSに仕掛けるのに時間がかかるためです。

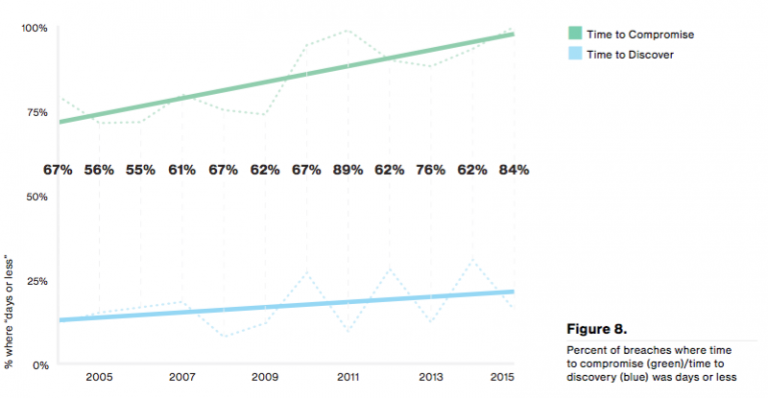

データ攻撃の時間が短くなるにつれ、企業がセキュリティ・インシデントを発見するための余地も少なくなります。Verizonのデータの4分の1近くの事例において、発見までの時間は『数日以内』でした。しかし残念なことに数日以内に発見される侵害の割合は増加しているのですが、侵害される割合よりも緩やかな伸びとなっているのです。これは攻撃者たちがセキュリティ担当者たちよりも一歩先んじていることを示しています。

出典: Verizon DBIR 2016, p.10

ITスタッフは脅威を検知し対応しようと努力を続けています。しかしながら内部で漏えい事故を発見できたのは、不正調査機関や第三者および法執行機関により検知されたものよりも明らかに少数でした。

脆弱性

すべての脆弱性が同様に悪用されるわけではありません。AdobeやMicrosoftで発見された脆弱性はものの数日で悪用されますが、Appleや Mozillaの脆弱性が悪用されるまでには何ヶ月もかかっていました。悪意ある人物が脆弱性を悪用するまでの期間は平均1ヶ月程度であり、その半数は最初の悪用が10日から100日の間に試みられていました。

これは攻撃者たちが新たな脆弱性にのみ注意を向けているという意味ではありません。まったく逆で、悪意ある人物は古くからある脆弱性を好んで攻撃します。ある攻撃者たちは、ウェブ上で攻撃用に加工された脆弱性を自動化して広めていました。

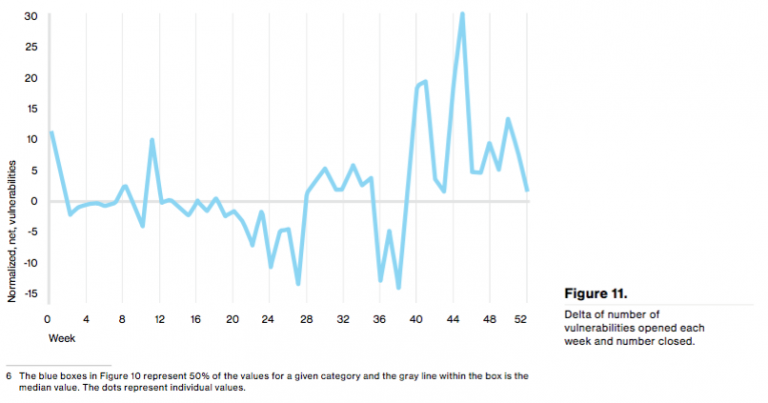

セキュリティ業界が昨年発見された脆弱性を迅速に修正していたとはいえ、このような攻撃は起きていました。実際に2015年に発見された何百万もの脆弱性がある一方、同じぐらいの脆弱性が修正されています。

「基本的に言って、複数のデータから確認できるのは、私たちが足踏みしているということです。つまり新たな脆弱性に溺れているわけでも、即時の解決策や脆弱性のない資産へ直行しているわけでもないのです」とVerizonは報告し、次のように述べています。「しかしながら、パッチはすべて正しく当てられなければ水の泡となります。足踏みするのであれば、賢く足踏みしましょう。」

出典: Verizon DBIR 2016, p.14

さらに進んで、企業は優先して修正すべき脆弱性を決定し、パッチを施せない場合にはリスク軽減措置を講じるか資産を置き換え、脆弱性スキャンを実施して未発見の脆弱性を発見する必要があります。

フィッシング

2015年では9,576件のフィッシング・インシデントが発生し、そのうち916件でデータ漏えいが報告されました。

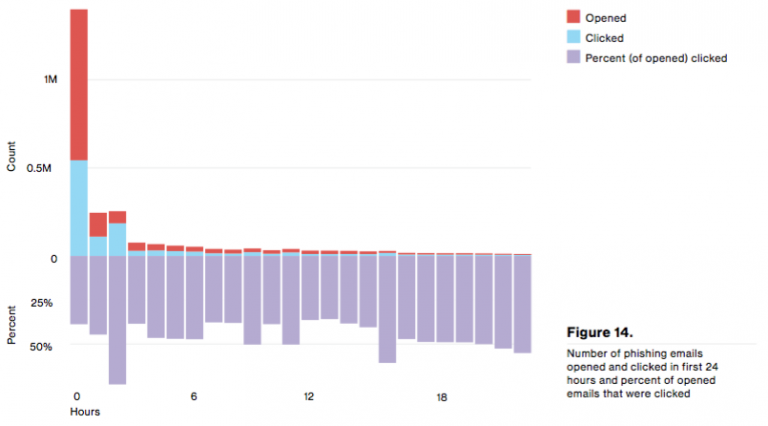

フィッシングはソーシャル・エンジニアリングの形態で、受信者に悪意ある要素を含む添付ファイルやURLをクリックするよう誘導します。この手法はもう何年にもわたって存在していますが、従業員たちは 未だに攻撃メールの特定に苦労しています。例えば、昨年のすべてのフィッシング活動に渡るメールのうち、30%は受信者によって開かれました。Eメールを開くまでの平均時間は1分40秒、悪意ある添付ファイルをクリックするまでは3分45秒でした。

出典: Verizon DBIR 2016, p.18

昨年のフィッシング活動の背後にいた主な加害者は組織犯罪シンジケート(89%)、および国家支援を受けた攻撃者(9%)でした。ここでもやはり、Dridexの影響で報告に占める前者の割合が高くなりました。

「今年のデータで国家支援を受けた攻撃者の割合が少なくなったのは、大規模な ‘Dridex’ 活動に関わった特定の攻撃者が大部分を占め、データ全体の中での組織犯罪の割合が高くなったことによる」とVerizonは述べています。 「この結果から、東アジアの特定のグループが良心に責められ、その悪辣な振る舞いを変えたと結論するべきではありません」

攻撃者たちは企業から企業秘密も盗みますが、認証情報窃取の91%は主に一般の人々からのものでした。

フィッシング攻撃から身を守るため、企業がメールのフィルタリングを実施し、かつフィッシングを見分けるよう従業員を啓蒙するトレーニングを行い、フィッシングが発生してもその影響を限定的なものとするために、ネットワークを断片化し、セキュリティ向上のための認証手順を取り入れ、不正なデータ漏出発見のためにネットワークをモニタリングするよう、Verizonは提案しています。

認証情報

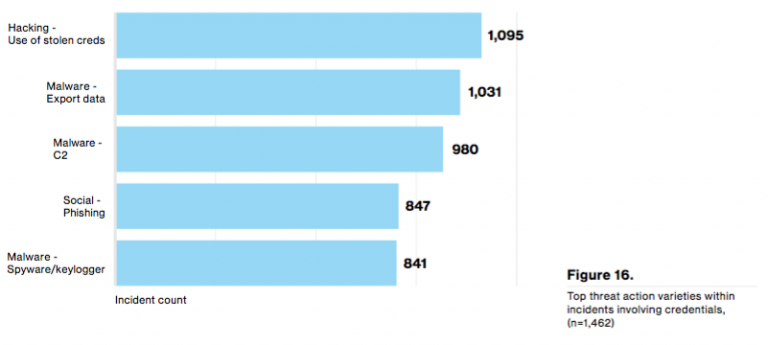

VerizonのDBIRで初めて認証情報が独立したセクションで扱われました。昨年発生した認証情報窃取のインシデントは1,429件でした。それらの事例では、攻撃者は認証情報をハッキングとマルウェアで盗み、そのうちの4分の3以上(77%)が悪用されていました。

出典: Verizon DBIR 2016, p.21

「私たちはここでは現実的です。多要素認証を導入するのは簡単ではありません」とVerizonは認めています。 「標準的なユーザ名とパスワードの組み合わせは、お気に入りのフットボールリーグの保護には十分でしょう。さらに、より強力な認証メカニズムの導入もハードルを上げるものであって、万能薬ではないことも理解しています。これらはすべて事実だとはいえ、確認されたデータ漏えいの63%には弱いパスワード、初期設定値のパスワード、 盗まれたパスワードの悪用が関係していました。この統計により、私たちはハードルを上げることが有効であると提案します」

インシデント分類パターン

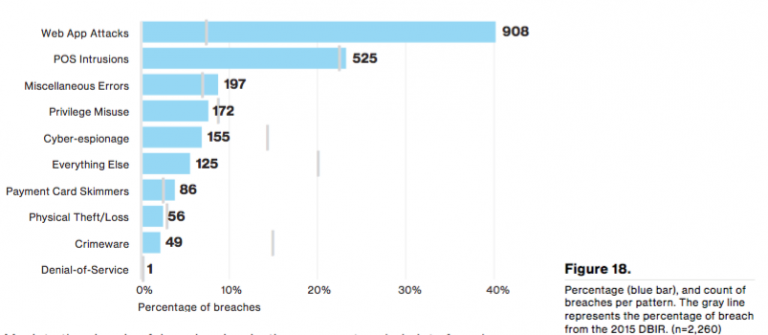

過去数年と同様、今年のDBIRで発見されたデータ漏えいの90%は9つのパターンに分類されます。WEBアプリケーション攻撃、POSへの侵入、人的ミス、 特権の不正利用、サイバースパイ活動、ペイメントカードスキミング、物理的窃取および紛失、クライムウェア、DOS攻撃、および『その他すべて』です。

これらのパターンのランキングは昨年とあまり変わりません。クライムウェアは昨年の3位から6位にランクダウンしました。この変化は補助的なデータに含まれていることからVerizonがインシデントを除外したことや、情報提供企業の変化によるものかもしれません。

報告で際立っていたセクションは以下の通りです。

- すべての業種においてDOS攻撃が多く見られた。

- WEBアプリは確認されたデータ漏えいで最大の割合を占め、とりわけ金融業、情報産業、芸術/娯楽業、および教育サービス業で見られた。

- 確認されたデータ漏えい(クライムウェア、インサイダーもしくは特権の不正利用、および物理的窃取および紛失)のインシデントとして分類されたパターンの大半は、公的機関および医療業から提供された。

インシデント分類パターンのすべてのサブセクションは情報で満ちています。その点を考慮して、特定のパターンの進化状況に興味を持つ人は今年のDBIR全体を読むと良いでしょう。

出典: Verizon DBIR 2016, p.23

結論

これまで同様、Verizonのデータ漏えい/侵害調査報告書にある9つの分類パターンはセキュリティ・インシデントの大半を網羅しています。しかしながら、 それらのパターンは別個に独立して発生しているのではありません。攻撃者は認証情報を盗むのにフィッシングを用い、次にそれを利用し2次攻撃の拠点となるネットワークへのアクセスを確保し、マルウェアをダウンロードしたり、バックドアをインストールしたりすることができます。

「それぞれのパターン同士がどのように補完し合い、インシデント全体のどの部分を担うのかを理解すると、限られた資源を用いてどの様な対策を優先させればよいかが分かります。攻撃者が用いるプロセス、目的達成のためのツール(活動)、そしてこれらのパターンがいかに同一もしくは同様のバグやトリックから始まるかを知ることです。」

今年はどの脅威に気をつけなければならないかについてのさらなる詳細は、Verizonの報告書をダウンロードし確認してください。

Title image courtesy of ShutterStock

元の記事はこちらからご覧いただけます。