ゼロデイ攻撃からどのようにデータを保護すればよいのか、企業もユーザーも不安を感じています。どのようなものか分からない脅威を、本当に防ぐことができるのでしょうか?

長い間、セキュリティツールは、未知のものから企業を守る目的で開発されてきました。しかし、新しい脆弱性や技術を悪用する全く新しいタイプの攻撃である「ゼロデイ攻撃」には、従来型のセキュリティソフトウェアでは太刀打ちできなくなっているのが事実です。

ここで、アンチウイルスやアンチマルウェアソフトについて、少し考察してみましょう。アンチマルウェアソフトのアップデートを継続的にインストールしなければならない理由は、新種あるいは新バージョンのマルウェアの新しいシグネチャー(脅威の「定義」)が常にその辞書に追加されるためです。しかし、アップデートをいくらインストールしても、ゼロデイ攻撃には無効です。このソフトウェアが、特定のマルウェアの定義をまだ持っていない場合はどうなるのでしょうか?

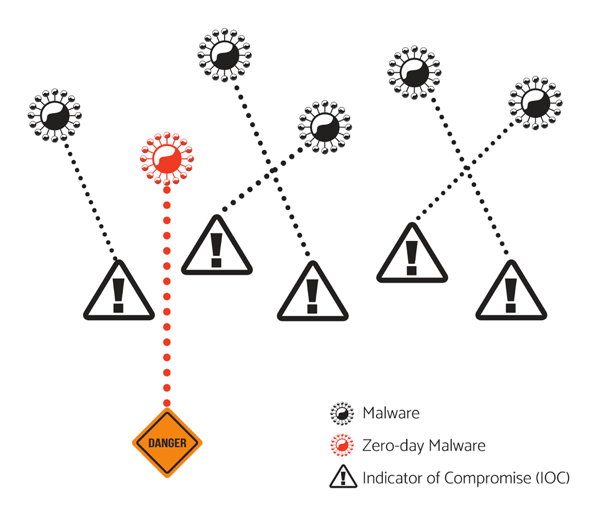

従来型のマルウェア検知機能は、IOCndicators of Compromise(IOC:侵害の兆候)を見つけることを拠り所としています。IOCを使用したマルウェア検知では、以前にそのIOCを目撃した経験が必要であるところに、この方法の問題点があります(図1を参照)。

これは、本質的にシグネチャーおよびルールをベースとしたアプローチです。つまり、ソフトウェアが侵害を発見するには、そのマルウェアの新しい「定義」を知っておく必要があります。ご想像どおり、このプロセスによってゼロデイマルウェアを検知するのは極めて困難です。なぜなら、ゼロデイマルウェアは全く新しい脅威であり、そのIOCが以前に目撃されたことがないからです。

図1:既知のIOCを呈するマルウェアは検出される。IOCがこれまで発見/カタログ登録されていないゼロデイマルウェアは検出を逃れる。

図1:既知のIOCを呈するマルウェアは検出される。IOCがこれまで発見/カタログ登録されていないゼロデイマルウェアは検出を逃れる。

これらの従来型のアプリケーションは、過去に発見されたことのあるマルウェアの防御には非常に有効です。しかし、過去に発見されたことのない悪質なソフトウェアを検出できるように、マシンを学習させることができるのでしょうか?言い換えるならば、マシンでゼロデイ攻撃を検知することは可能なのでしょうか?

結論を言えば、それは可能です。

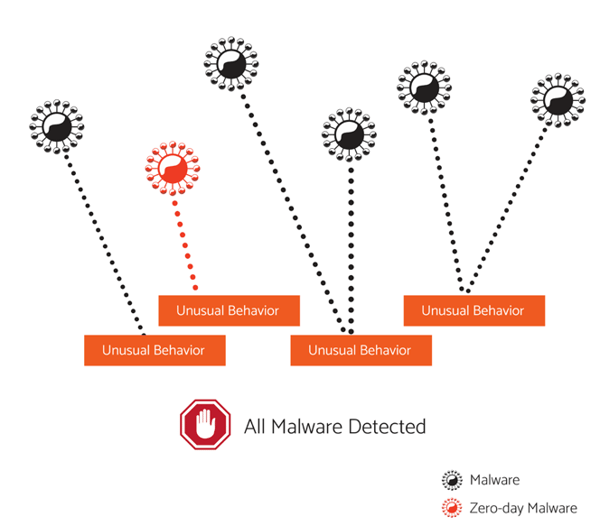

新たなアプローチである「振る舞い分析」では、ゼロデイ攻撃に固有の脅威を、これまでとは全く異なる方法で検出することができます。ゼロデイマルウェアを含むほぼすべてのマルウェアは、攻撃が実行されていることの手がかりとなる、何らかの振る舞いを呈しています。

振る舞い分析では、通常の無害なソフトウェアのものとは異なる振る舞いを探す「異常検知」を行います。全てのマルウェアは、ある程度違った振る舞いをするため、アナリティクスによる検知が可能です(図2を参照)。

シグネチャーではなく、振る舞いを拠り所にすることのもう1つの利点は、いわゆる「ファイルレスマルウェア」でさえも検出できるということです。ファイルレスマルウェアは、メモリ内にのみ存在し、自身をファイルに書き込むことをしないため、従来型のファイルベースのシグネチャースキャンやホワイトリスト技術では、ほぼ検出不能です。しかし驚くことに、そんなファイルレスマルウェアも、検知可能な振る舞いを呈すのです。

図2:すべてのマルウェアは(赤で表示するゼロデイマルウェアでさえも)普通とは異なる振る舞いを呈し、それを検出することができる。

図2:すべてのマルウェアは(赤で表示するゼロデイマルウェアでさえも)普通とは異なる振る舞いを呈し、それを検出することができる。

それでは、「ゼロデイマルウェアによるファイルレス攻撃」という最悪のシナリオを想定して、この検出プロセスがどのように働くかを考えてみましょう(図3を参照)。

最初に、危険なワードWordドキュメントを添付したフィッシングメールが、コンピューターに届きます。次に、マルウェアが侵入したコンピューターの内部に足掛かりを得ようとします。WordがPowerShellを実行し、レジストリキーが変更されます。PowerShellは次にコンピューターのコマンド&コントロール(C&C)センターと通信し、ペイロードを準備します。最後にペイロードが実行され、ミッションが完了します。

.png?width=820&name=Picture3-5%20(1).png)

ゼロデイマルウェアが侵入した場合では、アンチウイルスソフトは過去にこのマルウェアに「出会った」ことがないため、認識しません。さらに、このようなファイルレス攻撃では、新しい実行コードがマシンにインストールされることもなく、単に既存のプログラムが使用されるため、スキャンすることもできません。しかしながら、タイムラインで説明したアクティビティの中には「普通とは異なる振る舞い」を示すものがあり、それらはアナリティクスにより特定できます。

たとえば、WordがPowerShellを起動するのは、普通とは異なる親子プロセスです。C&Cサーバーのドメイン問い合わせによって、DNSの更新間隔と時刻が異常値になります。プロトコルトンネリングで、そのプロトコルにしては異常なネットワークペイロードサイズが示されます。このような通常とは異なる振る舞いが認められます。このケースのゼロデイマルウェアは、完全に未知の脅威です。しかし、その振る舞いの違いは隠すことができません。

振る舞い分析は、脅威が出現する前に、それについて知っておく必要がないという点で、非常にすばらしいと言えます。振る舞い分析を活用すれば、全く新しいマルウェアが修復不能な損害を引き起こす前にその兆候に気づくことができるのです。

執筆者について: Stephan Jouは、In-Q-Telの資金支援を受けているセキュリティアナリティクス会社「Interset」のCTOです。彼は、「教師なし機械学習」のための高度な分析および数学的モデリングの開発を率いて、企業の知的財産がどのように攻撃、移動、共有および利用されているかを研究しています。Interset入社以前は、IBMのCTOのビジネスアナリティクスオフィスにてテクニカルアーキテクトを務めました。彼は、クラウドコンピューティング、モバイル、ビジュアライゼーション、セマンティック検索、データマイニング、ニューラルネットワークの分野で10以上のコグノス製品とIBM製品の開発立案を行いました。また、ディープラーニング、マシンラーニング、内部脅威のトピックについて、Verizon’s Data Breach Investigations ReportおよびISSA向けに論文を発表し賞を授与されています。Jou氏は、計算論的神経科学およびバイオメディカルエンジニアリングの修士号を取得しています。

執筆者について: Stephan Jouは、In-Q-Telの資金支援を受けているセキュリティアナリティクス会社「Interset」のCTOです。彼は、「教師なし機械学習」のための高度な分析および数学的モデリングの開発を率いて、企業の知的財産がどのように攻撃、移動、共有および利用されているかを研究しています。Interset入社以前は、IBMのCTOのビジネスアナリティクスオフィスにてテクニカルアーキテクトを務めました。彼は、クラウドコンピューティング、モバイル、ビジュアライゼーション、セマンティック検索、データマイニング、ニューラルネットワークの分野で10以上のコグノス製品とIBM製品の開発立案を行いました。また、ディープラーニング、マシンラーニング、内部脅威のトピックについて、Verizon’s Data Breach Investigations ReportおよびISSA向けに論文を発表し賞を授与されています。Jou氏は、計算論的神経科学およびバイオメディカルエンジニアリングの修士号を取得しています。

編集者注:ゲスト執筆者による本記事の意見は、筆者自身の意見であり、必ずしもTripwire Inc.の意見を反映するものではありません。