2016年11月17日、セキュリティコミュニティは、なじみのある敵の復活を目撃しました。それは、2012年に最初に発生した攻撃の後継であるShamoon 2が、サウジアラビアのとある企業にワイパーマルウェアDisttrackを送り込んだ日でした。

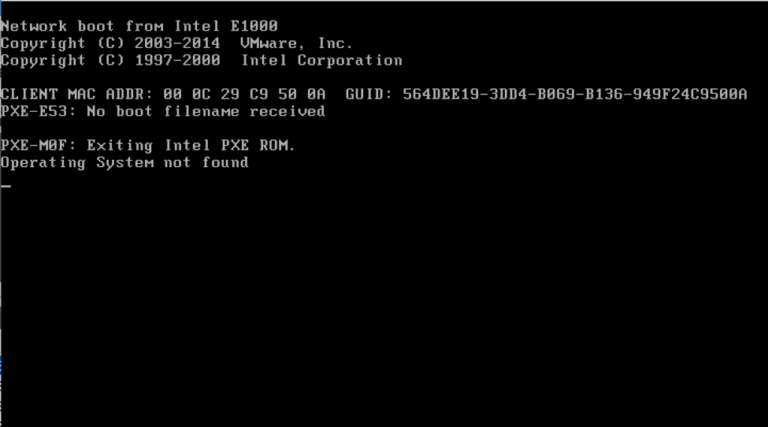

その設計通り、Disttrackはその企業のネットワーク内で拡大し、発見したすべてのコンピューター上でマスタブートレコード(MBR)を上書きしました。そして、感染した各マシンでオペレーティングシステムを適切にブートできないようにしました。

Shamoonの再来に皆は驚きました。しかし、攻撃活動はそれだけではなかったのです。

「強化された」SHAMOON 2による攻撃再び

2016年11月29日、Palo Alto Networks社の研究者は、サウジアラビアに拠点を置く別の組織に対する攻撃を検出しました。攻撃で使用されたDisttrackのサンプルは、2016年11月17日のペイロードと多くの類似点がありました。

Shamoon 2による最初の攻撃のときと同様に、このマルウェアも、ドロッパー、通信モジュール、ワイパーの3つのコンポーネントで構成されていました。Disttrackもまた、正当なドメインアカウントの資格情報を使用してログインし、自身をシステムにコピーすることによりローカルネットワーク内で拡大しながら、スケジュールされたペイロード実行タスクを作成するという能力を持っています。

しかし、すべてが同じというわけではありません。まず、研究者たちは、16セットのユーザーおよび管理者アカウントの資格情報がマルウェアにハードコードされているのを発見しました。これらのパスワードは1つを除いて、「大文字・小文字の両方と、数字および記号を含む」という、Windowsの複雑なパスワード要件を満たしていました。

しかし、それは最も重要な違いではありません。Palo Alto Networks社の研究者は次のように説明しています。

「FusionCloudなどのHuawei社の仮想デスクトップインフラストラクチャ(VDI)製品用の公式ドキュメント内に記載されている管理者アカウントのユーザー名とパスワードが、最新のDisttrackのペイロードに含まれていることを発見しました。このことは、攻撃された組織が、HuaweiのVDIシステムのデプロイ時にこれらの資格情報を使用したことを示唆しています。Shamoonの犯人は、これらの資格情報を以前の攻撃で取得した可能性もあります。しかし、犯人らがこれらのデフォルトのユーザー名とパスワードを、VDIインフラストラクチャへのログイン用資格情報を推測するために使用したと考えることもできます。」

では、何が問題になるのでしょうか?

VDIソリューションは、特定の状態の特定の時点でのシステムのスナップショットを取得します。したがって、その技術を利用すれば、Disttrackなどのワイパーマルウェアに攻撃された際にも復旧が可能です。しかし、Disttrackが一般的なVDI製品のデフォルトの資格情報を持っていれば、それらのソリューションにログインし、保存されているスナップショットを消去することで、システムの復元を阻止することができます。

まとめ

2016年11月17日の攻撃と同様に、Disttrackは、マルウェアが最大の損害を与えることのできる時間に攻撃を行うよう設定されていました。マルウェアは「攻撃実行時間」を、ほとんどのスタッフが不在となる火曜日の01:30に設定していました。その企業のITスタッフが出社して来た頃には、Disttrackはすでに同社のネットワークの複数の部分を破壊していました。

あなたの会社でもこのようなことが起こらないようにしなければなりません。Shamoonの破壊力から守るために、企業は従業員が疑わしいリンクや電子メールの添付ファイルをクリックしないように教育する必要があります。また、VDIデプロイメントの資格情報を保護するための追加のセーフガードを実装したり、攻撃者がマシンのMBRを変更しないようにMBRFilterのようなツールをデプロイすることを検討すべきでしょう。

Title image courtesy of ShutterStock

元の記事はこちらからご覧いただけます。