今日のセキュリティ脅威を見渡したときに、1つだけ確実に言えることがあるとすれば、それは「常に変化している」という事実です。

インターネット環境で猛威を振るっている脅威はこの事実に合致し、そしてその絶対量も増えており、多くの報告によるとマルウェアの開発は、セキュリティ担当者が対応できるギリギリのペースか、もしくはすでにそれ以上のペースで増加していると言われています。

実際にスペインのセキュリティ企業 Panda 社によると、2015年の第2四半期だけで、1日23万のマルウェアのサンプルが開発されていると推定されています。

Pandaセキュリティの調査員によれば、発見した新種のマルウェアの大半は「ほとんどは既存のマルウェアの亜種」であり、ハッカー達は、ウィルス対策ソフトの検知から逃れるよう既存のものを常に修正しています。

この報告はもはや驚くことではなく、マルウェアの開発者は、新しく巧妙なやり方で検出を逃れ、金を稼ぎ、重要なデータにアクセスする方法を常に模索しています。そして、効率とステルス性を高めるため、常に自らが開発するプログラムに新しい技術を取り込もうとしています。

マルウェア対策で業界をリードしている Lastline は、ハッカー達が行う手順について熟知しており、現行のマルウェアの動きを研究し、今後どういった方向に開発が向かっているのか、日々探求しています。

Lastlineの調査によると、2015年時点でマルウェアの進化には3つのトレンドがあることが分かり、それは、コード署名証明書、ブラウザ設定の変更、パスワード推測に分類されます。

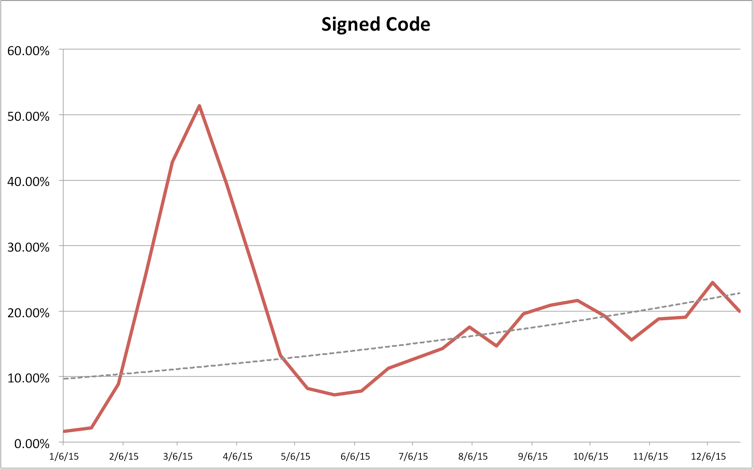

トレンド #1: コードサイニング証明書

デジタル署名を利用したコード書名証明書を使用することで、信用が得られやすくなります。その結果、マルウェア開発者はこぞってこの手法を用いて、ウィルス対策ソフトウェア開発会社の検知を逃れるための手段として悪用しています。

ただ、コード署名証明書を簡単に取得できる訳ではありません。それどころか、マルウェア開発者にとって越えねばならないハードルが複数存在しています。

証明書を取得するためには、認証局 [Certification Authority (CA)] から認証され、有効な証明書を発行してもらう必要があります。この手順において、認証局により当該企業の素性が検証され、悪意のあるソフトウェアを開発する会社であるかどうか十分に調査されます。また、認可が得られた後であっても、署名入りのプログラムが一つでも悪意があると認識されると無効化されることを承諾した上で、証明書を購入する必要があります。

Lastline がコード署名証明書の悪用が増加している事実を警告したにもかかわらず、潜在的で不審なプログラム(PUP) を偽装するための主な手段に用いられ、最悪の場合は、マルウェアの入り口として作用してしまっています。

図1 署名された悪意があり不審なサンプルプログラムコード (出典 Lastline)

一方、悪意のあるソフトウェアだと明らかなプログラムの場合は、デジタル署名が付加される例は減ってきており、不正ソフトの開発者が、認証局を欺くのは困難になっています。

Lastlineは、マルウェアの認証において特定の認証局が加担していると断定はできおらず、一般的によく知られている認証局全てが影響を受けていると言えます。

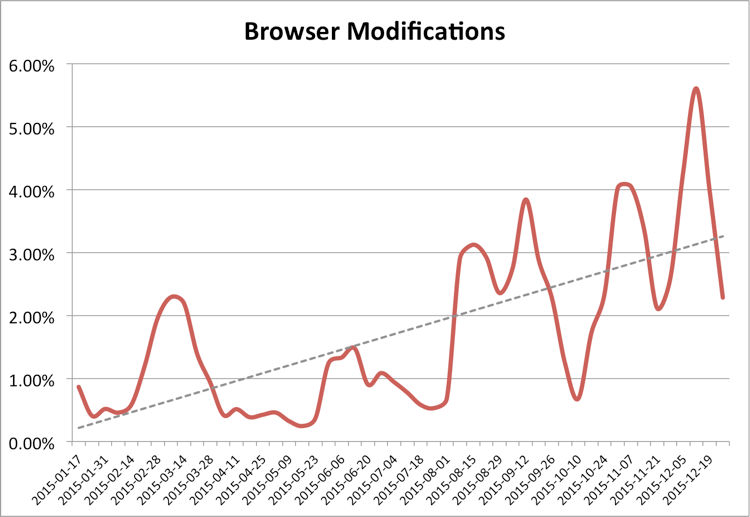

トレンド #2: ブラウザ設定の変更

昨年見られたマルウェア進化のトレンドの2つめとして、ブラウザ設定の変更が挙げられます。

Lastlineは、全ての有名なブラウザ(IE、グーグル・クローム、Firefox、Opera、Safari)に関して、ブラウザの動きに影響を与える Windows レジストリだけでなく、セキュリティにかかわるブラウザ設定の変更を行うマルウェアや、そういった性質をもつソフトウェアの増加を報告しています。

図2 ブラウザ設定の変更を行うサンプルの割合 (出典 Lastline)

被害者のブラウザを攻撃したマルウェアサンプルの大半は、主にプロキシ設定の変更を行っていました。

主にAutoConfigURL、自動構成スクリプトのレジストリ設定の変更を行うこの攻撃手法は、ブラジルのハッカー集団が悪意を持ってプロキシ自動設定ファイルを改造し始めた2005年以降流行り始めました。

トルコやロシア、その他の国のハッカーたちは、ドライブバイ型攻撃を利用した不正なスクリプトを使用し、HTTPS接続を気づかれず、定期的に、かつ無人化する試みに成功しています。

攻撃者達がさらに、ProxyBackのような特定のマルウェアを使ってユーザの同意を得ずに、セキュリティ上の欠陥があるシステムを、プロキシサーバとして利用していることも見つかっています。

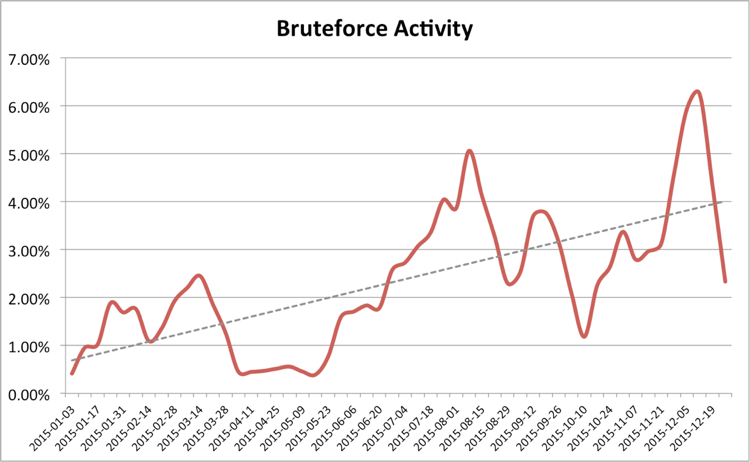

トレンド #3: パスワード推測攻撃

最後のトレンドとしてLastlineが取り上げたのは、パスワード推測攻撃の件数が増加している点です。

これらの攻撃において、マルウェアは認証手順を起動し、脆弱なパスワードやよくあるユーザ名とパスワードの組み合わせを利用してアクセスし、ユーザ権限を昇格させるものです。

図 3: (パスワード)ブルートフォース活動を行うサンプルの割合 (出典 Lastline)

重要なのは、ブルートフォースアタック(総当たり攻撃)は、新しいものでもデスクトップに限った話でもないという点です。昨年夏、AppBugsの行った調査によれば 53 のモバイルアプリにパスワード推測攻撃に対する脆弱性があることが明らかになりました。そこで発見された脆弱性によると最大6億ユーザが危険にさらされており、アンドロイドとiOS両方でハッキングを受ける可能性があります。

現在もブルートフォースアタックの頻度が増加しているのは、様々な技術の進歩によります。脆弱性攻撃に対する防御を強化したサービスも含まれ、WordPress のようなコンテンツ管理システムの古いバージョンだけでなく、セキュリティをほとんど考慮していない IoTデバイスもマルウェアの攻撃対象となっています。

結論

Lastlineの分析によるとマルウェアの開発者が、そのプログラム性能を飛躍的に向上させていることが実証されています。プログラムコードにデジタル署名を付けることにより、ウィルスはほとんどのウィルス対策ソフトの網を潜り抜けることができます。プログラム内に、休止状態など他の回避機能が組み込まれている場合、特にウィルス対策ソフトでは対応できません。

マルウェアサンプルプログラムはさらに、対象システムのプロキシ設定をリバースし、ローカル権限を高める攻撃をするだけでなく、コントロールしているマシンを通じて、ブラウザの全トラフィックをリダイレクトすることも可能にします。

以上のようなトレンドを考慮すると、セキュリティ担当者は情報を共有するだけでなく、次世代のセキュリティ担当のプロを育てることにより、マルウェアの発生を検知することが、かつてないほど重要になってきていると言えます。

同じ考えを持ったセキュリティ・プロフェッショナルに出会えるセキュリテカンファレンスのリストはこちらから取得いただけます。

また、「子供たちが将来の情報セキュリティを担っている理由」について知ることができるインタビュー記事をこちらに掲載します。

Title image courtesy of ShutterStock

元の記事はこちらからご覧いただけます。