情報セキュリティ関係の仕事に就いていた方であれば、ファイル整合性監視(FIM)について、ある程度の経験があるでしょう。これは、長い歴史のある監視機能で、トリップワイヤの初期のオープンソースファイルのハッシュ監視ツールにまで遡ることができます。

そしてFIMは今もなお現役です。あちらこちらで運用され、今でも新規に採用されています。これほど長期間にわたって重宝され続けるセキュリティコントロールはごくわずかです。結局のところ、いつどうやってファイルが変更されたかを把握することは、セキュリティにとって有益であり重要であることは間違いありません。

しかし技術革新は進んでいます。1998年にはデスクトップのCPUの処理速度が223Mhzに達した一方、2018年には本格的なクラウドアプリの時代を迎えました。一方、FIMはといえば、それほど変化があったわけではなく、その多くは今なおファイルの変更検知という目的で用いられています。

そろそろFIM(ファイル整合性監視)は成長し、整合性管理へと進化すべき時です。

整合性管理とは、ベースラインを構築し、変更を監視するプロセスをいいます。つまり正しい状態を定義し、その状態を維持することを意味します。このコンセプトは、まさに情報セキュリティそのものです。FIMは、このコンセプトを狭義に適用するもので、ファイルと、場合によっては一部の構成要素だけを監視対象としています。

一方、整合性管理はこのコンセプトを広義に適用するもので、組織のIT環境全体を対象とし、これにはシステム、ネットワークデバイス、そしてクラウドインフラストラクチャをも含みます。また、進化する脅威に対応するため、その監視対象は組織の外部にまで及ぶ場合があります。

そしてリスクが許容範囲内に収まるという望ましい状況を整えたら、後は整合性管理で、その許容できるリスクレベルを維持するだけでいいのです。つまり、リスク管理体制やリスクプロファイルに影響を及ぼすような変更にはなるべく早く対処することが重要です。

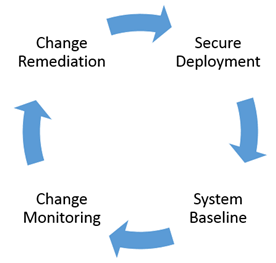

次に、整合性管理コンセプトについて、より具体的に主な手順をみていきましょう。

1.セキュアな導入から始める。

整合性管理の基本ルールが最初に適用されるのは、システムの導入時です。自社のリスク許容基準に沿ったシステムを導入しなければなりません。つまり、組織はリスク許容基準を策定し、そしてその基準を用いてシステムを評価できる体制を整えることが必要です。サーバ、画像データ、コンテナやその他導入する全てのシステムを対象とし、オンプレミス、仮想化、またはクラウド上など、どんなプラットフォーム上であっても監視できるようにします。自社のどのシステムが適切に対処されていないのかを確認する必要があるでしょう。

2.導入する各システムのベースラインを定義化する。

システムを最初に導入するときに、そのシステムのベースラインを定義化します。変更を特定し、その変更がシステムのリスク管理体制に影響を及ぼすかどうかを判断できるようになるためにはベースラインは非常に重要です。そして、ベースラインは、システムのセキュアな導入の際に策定した基準と密接な相関性があることが重要です。

3.システムに加えられる変更を監視する。

変更を検知すること、これが整合性管理の最も重要な役割です。セキュアなシステムを導入し、ベースラインを定義化した後は、システムの整合性を侵害する変更を確実に検知できるようにします。このプロセスでは、変更検知、ベースライン、そして組織が規定する変更手順のそれぞれがお互いに密接に紐づけられている必要があります。

4.変更を調査究明し、修復する。

すべての変更に対応が必要だというわけではありません。小麦をもみ殻からふるい分けるように、変更の整合性を選別するプロセスを実行することが重要です。通常業務による変更、変更指示に基づいた変更や計画された更新などは、対応不要です。整合できない変更やリスクを招く変更は、調査究明し、修復する必要があります。そのためには、加えられた変更に対して十分な情報を取得した上で判断する必要があります。

整合性管理プログラムを実装することは、簡単ではありませんが、組織にとっては非常に有意義な取り組みです。より詳しい内容をご希望の方にホワイトペーパーを用意しました。クラウドやDevOpsなど様々な環境への適用方法や、導入するメリットについて分かりやすくご説明しています。

※クラウド、DevOpsまだ日本語環境に対応できるまで検証が必要です。