米国土安全保障省 (DHS)と米連邦捜査局(FBI)は、アメリカのエネルギーインフラにハッキングを試みたとして、ロシアを公に非難しましたが、これは記録に残る限り初めてのことです。

3月15日、DHSとFBIは、US-CERT(米国内のサイバー脅威情報の集約や警戒情報や注意喚起情報の発信を行う実働部隊)を通じ、共同のテクニカルアラート(TA)を発出しました。その中で、ロシア政府内のハッカーが、米国のエネルギー機関やその他のクリティカルなインフラ部門を狙ったとしています。

テクニカルアラートによって、ロシアがアメリカに対して段階的にハッキングを試みていることが明らかになりました。

この手法では、「足場となるターゲット」と「最終ターゲット」という二つの異なるカテゴリーの犠牲者がいます。最初の犠牲者は、信頼されたサードパーティーサプライヤーのようなネットワーク安全対策が手薄な周辺組織で、アラートでは「ステージング ターゲット」と呼ばれています。敵は最終的なターゲットを狙う際の要(かなめ)、及びマルウェア保管庫として「ステージング ターゲット」のネットワークを利用します。NCCIC(全国サイバーセキュリティ・通信統合センター)とFBIは、ハッカーの最終目標、つまり「最終ターゲット」は組織のネットワークへの侵入と判断しています。

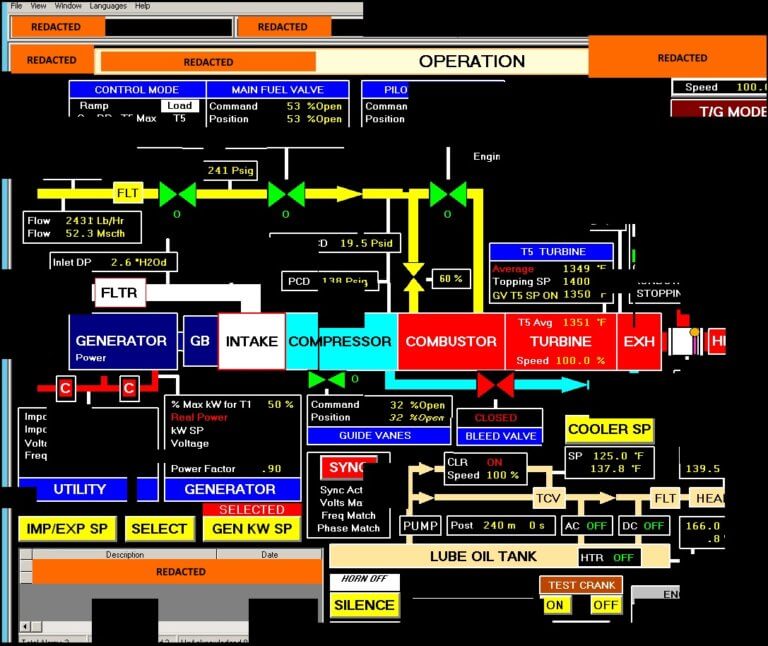

ロシアのハッカーは、「最終ターゲット」と何らかの関係のあった「ステージングターゲット」を偵察するところから始めます。入手した情報を用いて、足場に対してスペアフィッシング攻撃を行い、ウェブベースのインフラを利用して悪質なコンテンツを入り込ませ、「最終ターゲット」に到達するための水飲み場型攻撃の拠点を作ります。「最終ターゲット」のネットワークに侵入したら、その機関のメールやウェブサービス向けにウェブシェルを作り出し、産業用制御システム(ICS)や監視制御そしてデータ収集システム(SCADA)の偵察を開始します。

※ハッカーがアクセスしたヒューマンマシンインターフェース(HMI)のスクリーンショットの断片の再現(US-CERT提供)

次にロシアのブラックハットハッカーは、「最終ターゲット」のネットワークの中で、侵入の痕跡を消すために他のアカウントを作り出します。

US-CERT の設立者アミット・ヨラン氏は、米国政府がこれらの攻撃がロシアの仕業であると公式に非難するとの決定を下したのは「前代未聞で異例」であり、こんなことは聞いたこともない、とニューヨークタイムズ紙に語りました。

テクニカルアラートは、シマンテックが検知した攻撃グループDragonfly 2.0についての詳細情報を提供しているように見えます。同グループは少なくとも2015年からアメリカ、トルコ、スイスのエネルギー産業を狙って悪質なメールを使った攻撃をしかけていますが、シマンテック社のDragonfly 2.0に関する報告では、攻撃の対象にロシアが入っているとは書かれていません。

テクニカルアラート発出同日、トランプ陣営は、アメリカのエネルギー事業へのサイバー攻撃と2016年大統領選挙介入を仕掛けたとして、ロシアの関連団体及び個人に対して新たに制裁を課しました。

スティーヴン・マヌーチン財務長官は声明でこの制裁は妥当であると述べています。

米国政府は、大統領選挙への介入未遂、クリティカルなインフラへの破壊的なサイバー攻撃・侵入などロシアの悪質なサイバー行為に直面し、対処しています。今回の対象限定型の制裁措置は、頻繁に起きているロシアからの悪辣な攻撃に対する一連の対抗措置の一部です。

モスクワはサイバー攻撃への関与を否定しています。ロシアのセルゲイ・リャブコフ外務次官は、新たな制裁は「米国政府内の内輪もめにすぎない」と述べています。

DHSとFBIは、テクニカルアラートを発出した一方、エネルギー事業体に対する攻撃は世界中に広まりつつあります。サウジアラビアの石油化学企業などのエネルギー企業を狙ったAPT33のスピア・フィッシングもありました。

このような攻撃が今後も増えることを考慮すれば、ICSやSCADAシステムに潜む悪質な行為を監視するソリューションに投資することは、組織にとって非常に有意義です。Tripwireにどんなサポートが出来るか、より詳しくお知りになりたい方はこちらをクリックしてください。