防御可能と防御済みは同じではありません。多かれ少なかれ防御可能な環境には特徴があります。一般的に、IT(information technology)環境とOT(operational technology)環境では、OT環境の方がIT環境より一層防御可能です。 以前にもご紹介しましたが、私の仮説は、より防御可能なネットワークが、現在、将来の未知の攻撃をより簡単に阻止することができるというものです。

もしご興味がありましたら防御可能に関する私の初期の投稿をご確認ください。

現段階で、私たちは防御可能から防御済みへ移行する方法の調査を任せられています。

防御可能から防御済みへの移行

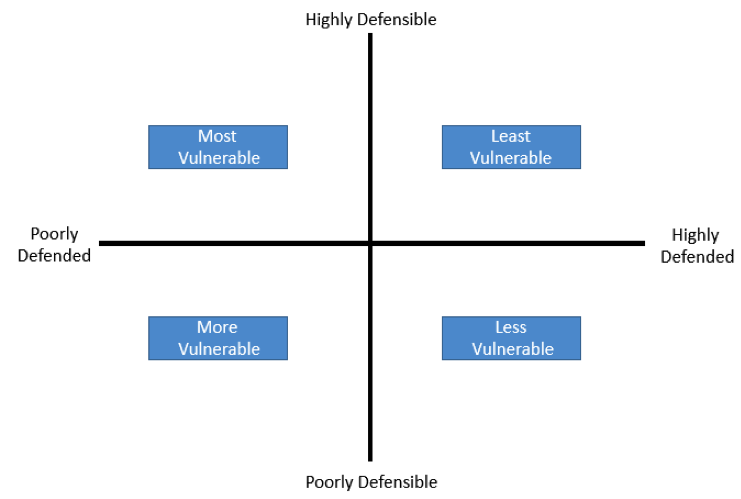

『OTの問題』と分類することに心をそそられますが、本質はOT特定のことではありません。防御される必要のある環境は、これらのカテゴリに分類されることから恩恵を受けることができます。防御可能だが防御されていない環境における問題は、攻撃されやすいことに他なりません。これはあまりにも単純化しすぎた指摘に思われるかもしれませんが、これを理解することは価値があります。表でご説明しましょう。

防御可能であるが防御されていない環境は、最も攻撃されやすい特徴があります。高度に防御可能な環境は、アーキテクチャがシンプルなため、防御されていないと、もっとも脆弱です。防御が簡単に行えるのに防御していない場合には、この特徴は攻撃を成功しやすくもします。例えば、運用に関する予測など環境を監視することは簡単ですが、ハッカーもまた環境の中にあるものやそれらアセットが何をするのかを見つけ出すことも簡単になります。複雑さを通して得られる安全性もありますが、私たちはそれが実際の防御に対して十分ではないことを何度も何度も証明しています。

防御可能な環境から防御された環境への移行には、原則に基づいたアプローチをすることが重要です。セキュリティブログblog-o-twitspherを確認して最新のセキュリティを習得することも重要ですが、まず自身が基礎的な原則に基づいているかを調べることから始める方がもっと価値があるでしょう。そのために、あなたに幾つかの質問をします。

ネットワーク上のすべての資産を認識できていますか?

環境設定や資産が変更された場合に、それらを確認できますか?その変更が悪意ある改変であった場合に、どれくらいのスピードで識別できますか?

ネットワークを流れる異質なトラフィックを認識できますか?そのトラフィックが悪意のあるものであった場合に、どれくらいのスピードで識別できますか?

ネットワークマップ上のある対象をピックアップした場合、そのデバイス、システムやビジネスプロセス情報をどれくらい早く取り出せますか?

直近に不測の事態が発生した場合に、調査に必要なデータはすべて取得できましたか?また、取得するのに最も時間を要したものは何でしたか?

これらの質問は、インベントリの原則、変更の可視性、効果的な制御ポイント、インシデント対応とフォレンジックに関する方向性をもたらします。包括的な情報セキュリティの原則やベストプラクティスとなるものではありませんし、そのための資料は世の中にたくさんあります。 また「いつ新しいホストをネットワークに追加するか応えられないときに、なぜ私たちはAIを基盤とするサンドボックステクノロジが必要なのか?」あるいは「システムから基本のログを抜くのに2週間かかるのに、なぜ全パケットキャプチャを実行するのか?」などの高度な話でもありません。

つまり、基本をしっかり固めてから応用へと移行することが重要です。

特にOT環境に関しては、比較的単純で素晴らしい対応が可能です:

- インベントリを作成するツールを導入:何か変更がおこった時にはそれらのツールを使い識別

- 基本的なネットワークセキュリティ監視 (DNSトラフィック、トップトーカー他) の実施

- 分析のためログを一元的に収集する。イベントを認識するための相関ルールを作成する。

これらは、高度な技術を要するものではありませんが、あらゆる環境においてセキュリティを高度に実現する上で重要な要素です。さらに重要なポイントは、既存のツールやオープンソースを使ってこれらを実装出来る点にあります。

あなたがNERC CIPの影響下にある環境で仕事をしている場合、おそらくCIPコンプライアンス向けに使っているツールのいくつかを、セキュリティを強化するタスクにも拡張して利用することができるでしょう。

防御可能な環境と未知の攻撃

それでは仮説にもどり結論付けましょう。私は「未知の攻撃」を既存のいかなる検知システムもとらえることができない攻撃として定義づけることにします。例えば、何のシグネチャも存在しないウイルスやサンドボックスを欺くマルウェアなどです。ポイントは、攻撃を発見するためにデザインされたいかなるシステムも十分なリソースがあれば回避できる点にあります。

もし私たちが、攻撃対象領域を極小化し、目的を明確化したシステムで、単純な制御ポイントを有し、最小権限のアクセスを実現し、操作の予測が可能で、回復力に優れている防御された環境であれば、これらの特徴が未知の攻撃を発見することにどのように貢献するかを検証することが出来るでしょ う。

すべての攻撃は、ネットワークトラフィックやオープンポートからファイルの内容やハッシュなど何かを変更します。監視しているという前提でいえば、ほとんど機能のない環境のほうが、変更は目立ちます。じつはこの部分が大きな落とし穴と言えます。誰も監視していない場合には、防御可能な環境は未知の攻撃を発見または防御できません。しかしながら、防御可能であり、防御された環境は、現代の複雑なIT環境を超えた大きな利点を持っているのです。変更がより少ないということは、許可されていない行動がより簡単に認識されるということなのです。オープンポートが少ないということは、新しいオープンポートがより簡単に見分けられるということなのです。

防御可能な環境は、実際にあまり安全ではないかもしれませんが、あなたの環境がどれくらい防御可能なのかを理解することで、セキュリティをより効果的に実装することが可能になるのです。

Title image courtesy of ShutterStock

元の記事はこちらからご覧いただけます。